Near-RT RIC是O-RAN架構的重要元件之一,透過E2介面與其他元件進行互連。本文將說明E2介面所面臨的相關漏洞及風險,分析xApp可能造成的攻擊影響,並提供應對xApp威脅的建議做法。

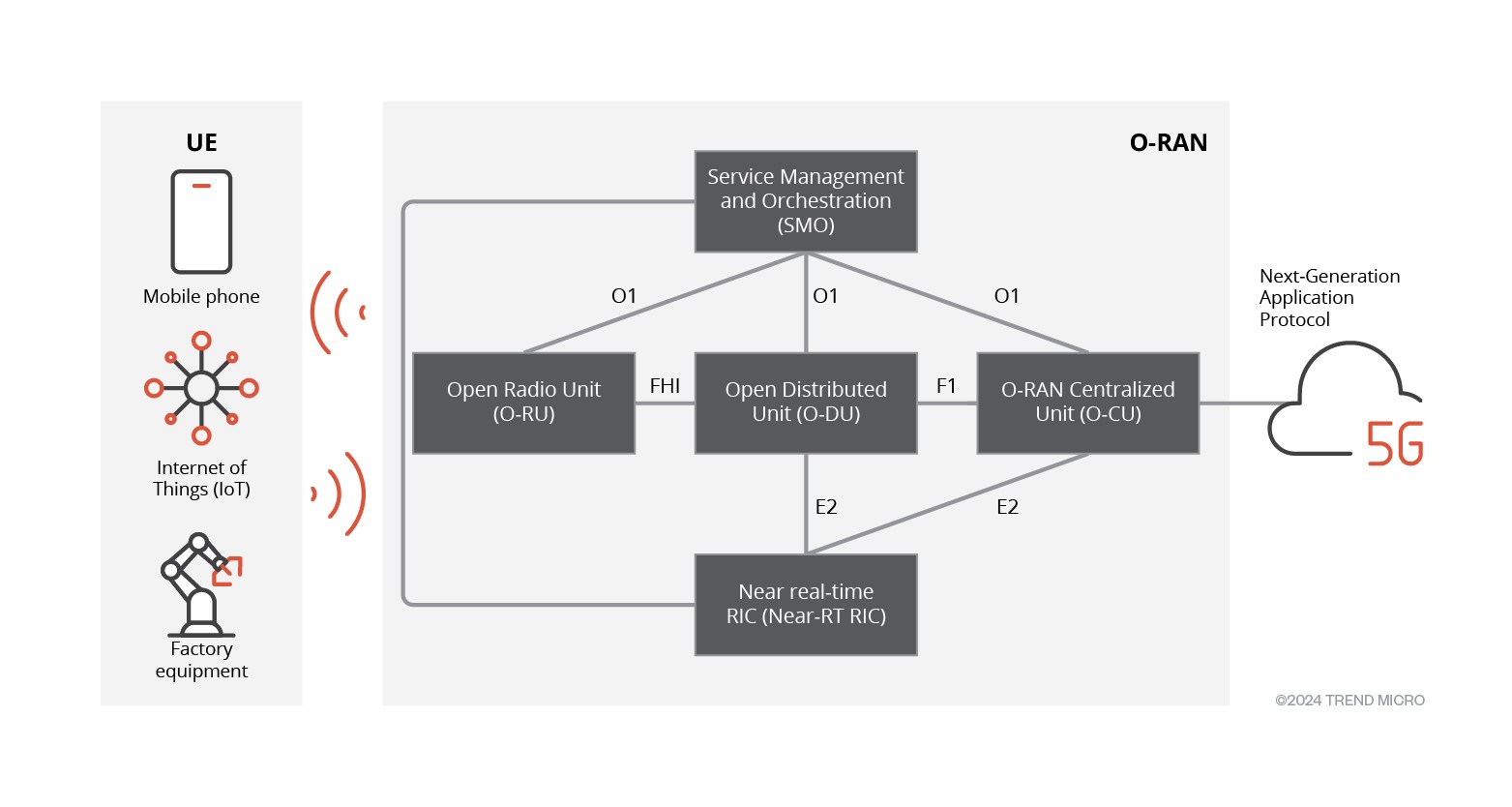

本文將討論E2介面(Interface)的潛在威脅,該介面連接近即時智慧控制器(Near-RT RIC)與其他RAN元件(圖1)。Near-RT RIC為O-RAN架構的重要通訊功能模組之一,主要負責監視和管理網路中的資源以優化網路效能。

圖1 採用O-RAN的5G整體架構

圖1 採用O-RAN的5G整體架構

對E2介面的成功攻擊可能導致E2服務無法正常執行或是執行異常行為,進一步降低行動網路的效能。本文將討論在O-RAN Software Community中的兩個漏洞(Vulnerabilities)。一個漏洞源自於存取控制管理不足,另一個漏洞則源自於錯誤的訊息處理(CVE-2023-41628)。

此攻擊媒介(Attack Vector)來自於延伸應用程式(eXtended Application, xApp)到其他O-RAN元件,而該媒介在MITRE FiGHT資安框架中稱為Rogue xApp unauthorized access[1]。

RIC及E2介面

在O-RAN架構中,Near-RT RIC主要負責監視和管理網路中的無線資源,以優化整體網路效能。Near-RT RIC之中的其他子通訊功能模組包括E2Term、E2Mgr和xApp等共同執行特定應用功能。

Near-RT RIC透過E2介面與開放式分散單元(O-DU)和開放式中央單元(O-CU)等其他O-RAN元件互連,而這些透過E2介面連結的RAN元件也稱為E2節點。

E2Term為Near-RT RIC中的軟體元件,除了作為RAN的其中一項功能,也為RAN的節點提供E2介面。E2節點使用E2應用協定(E2AP),透過E2介面與E2Term進行溝通。隨後,E2Term透過RIC Message Router(RMR)的服務,將訊息發送至指定的xApp。

xApp為獨立運作的軟體元件,讓Near-RT RIC能夠做出最有效的決策。車聯網(V2X)為O-RAN的應用案例之一,車輛終端設備(UE)需要的行動通訊流量管理十分特別,而xApp功能是V2X應用案例中最理想的功能選擇之一[2]。

xApp可能來自於許多不同的供應商,因此xApp可能會經由供應鏈或劫持部署的流程而受到損害。即便是一個無害的xApp,如果送出了任何異常的訊息,仍可能對系統造成損害。由於xApp本身的特性及其受到攻擊的多種可能方式,xApp長期為研究重點。

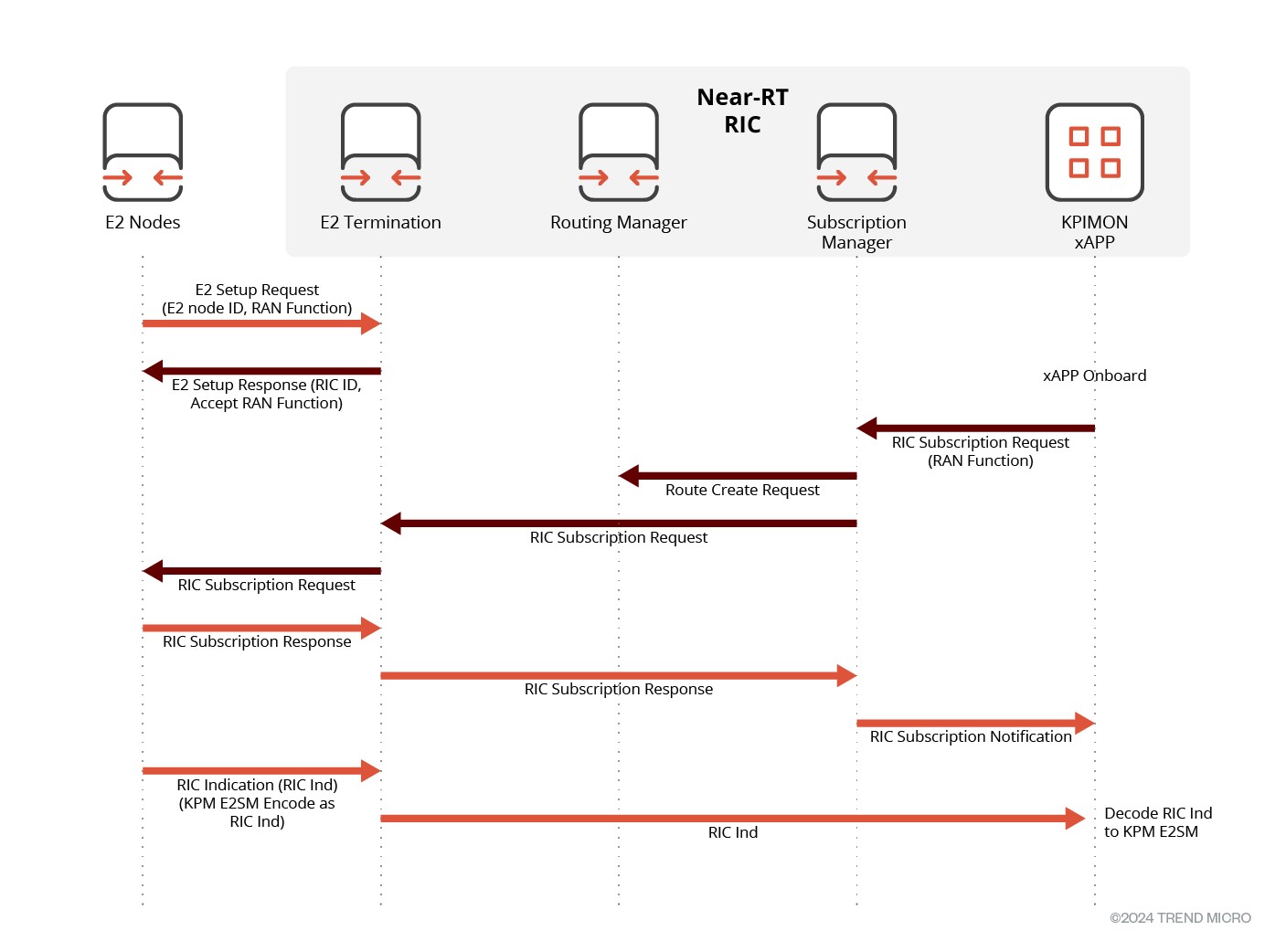

xApp到Near-RT RIC的流程(圖2)如下:

- xApp發送訂閱要求至RIC:xApp發送一個訂閱要求至RIC,指定其有興趣監控或接收更新的事件、指標或資訊。

- RIC處理訂閱要求:RIC的訂閱管理器會處理來自xApp的訂閱要求,並確定哪些E2相關的節點需要參與此訂閱需求。

- RIC與E2節點通訊:在路由管理器(Routing Manager)的協助下,RIC使用E2介面對E2節點發送特定的訊息或請求。這些訊息可能包括開始監控特定事件、獲取測量數據,或執行與無線網路相關的其他操作。

- E2節點回應RIC:E2節點接收來自RIC的訊息並處理對應的請求。例如,E2節點可能會開始監控特定的區域、收集性能指標,或根據訂閱條件提供更新。

- RIC向xApp發送更新:當事件發生或指標滿足某些條件時,RIC從E2節點接收更新。接著,RIC向xApp發送通知或指令,讓xApp獲得相關的資訊或更新。

E2Term充當各E2節點之間發送和接收E2訊息的閘道(Gateway)。

圖2 正常的xApp通訊流程

圖2 正常的xApp通訊流程

E2服務面臨的風險

以下說明趨勢科技(Trend Micro)及其子公司訊勢科技(CTOne)和國立台灣科技大學合作進行研究,發現的三種E2服務風險。

訊息亂序的漏洞

在網路中,各種原因皆可能導致訊息亂序(Out-of-Order):有時是因為訊息在傳輸過程中遺失,有時是因為發送端故障,或者因為攻擊者注入了這些異常的訊息。如果未能妥善處理,亂序的訊息可能會干擾接收端的處理流程,導致意外狀況。研究團隊在ORAN-SC的RIC子系統中發現與訊息亂序相關的漏洞(CVE-2023-41628)。

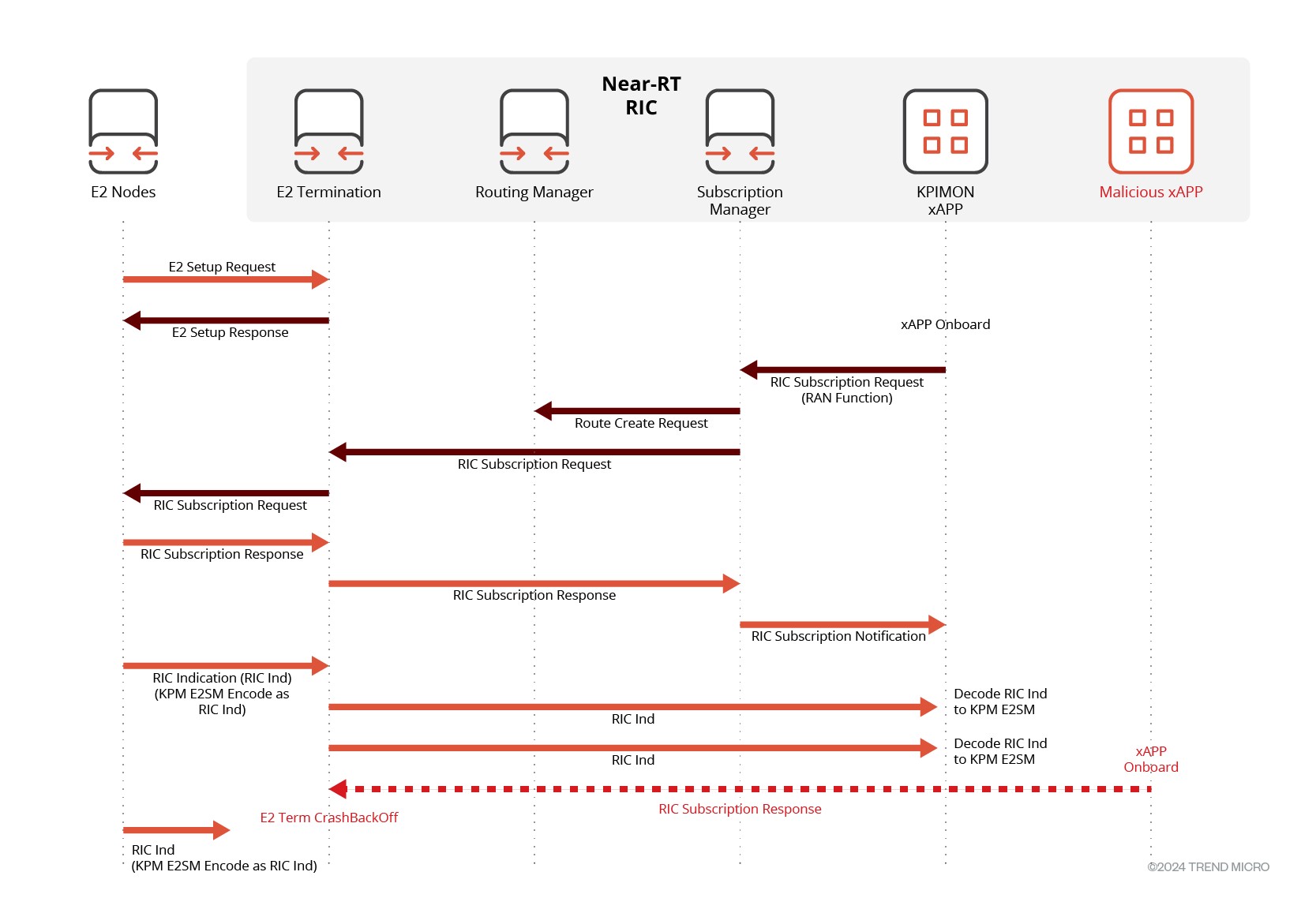

當E2Term收到一個沒有提出的RIC訂閱要求的RIC訂閱回應時,其將崩解;這與RIC訂閱回應的發送方是誰無關。通常,RIC訂閱要求由xApp發送,RIC訂閱回應則由E2節點發送。最初,研究發現來自E2節點的亂序RIC訂閱回應將導致E2Term崩解;

不過,研究接著發現即使是xApp也可以透過發送RIC訂閱回應來觸發E2Term崩潰(圖3)。

圖3 來自xApp的亂序訊息

圖3 來自xApp的亂序訊息

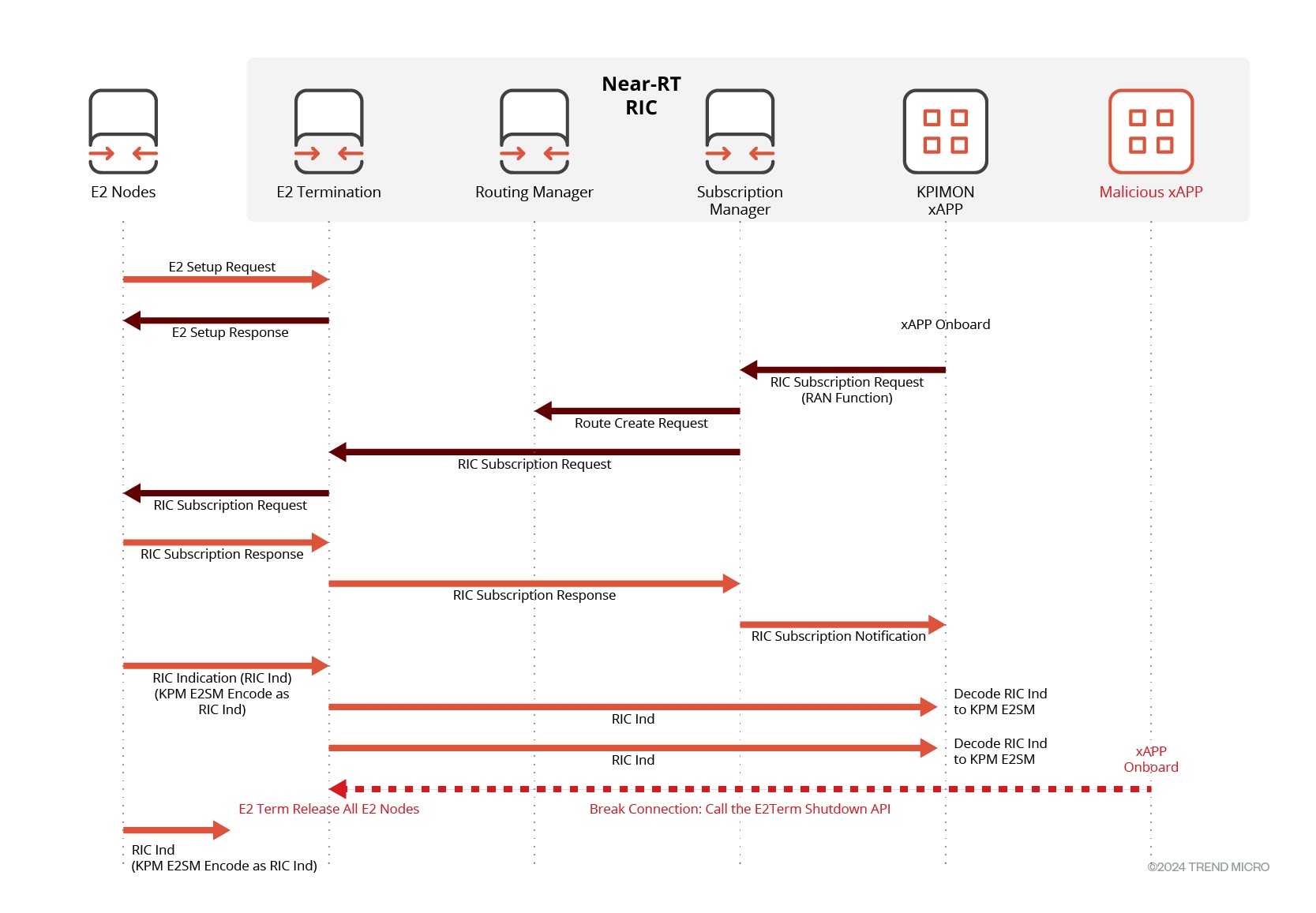

節點缺乏存取控制的漏洞

除了正式的協定訊息之外,可能還存在其他可用於存取節點的API,無論有意或無意。這些API可能包含管理或除錯等目的。與已知的API不同,這些API可能並非廣為人知,也沒有被詳細記錄或是受到身分驗證和授權要求的限制,因此可能因為節點缺乏存取控制而帶來資安風險(圖4)。研究發現了一個這樣的API,用於存取E2Mgr,其功能是關閉所有與其節點的連線。

圖4 API未經授權存取節點

圖4 API未經授權存取節點

暴露的HTTP API可以從任何xApp被調用,進而關閉Near-RT RIC的所有E2服務。

對於E2Term的ARP欺騙

ARP(Address Resolution Protocol)是網路節點在已知其IP位址時,用於識別其他節點媒體存取控制(MAC)位址的機制。在乙太網路中,由於節點必須知道其對接節點的MAC以建立通訊,此過程是必要的。ARP協助將已知IP位址轉換為相應MAC位址的過程。

ARP欺騙(Spoofing)是一種攻擊類型,攻擊者將發送偽造的位址解析協定(Address Resolution Protocol)訊息。ARP欺騙的目標是將攻擊者的MAC位址與合法網路裝置的IP位址串聯起來,透過攻擊者的系統重新定向原本發送給該合法裝置的流量。

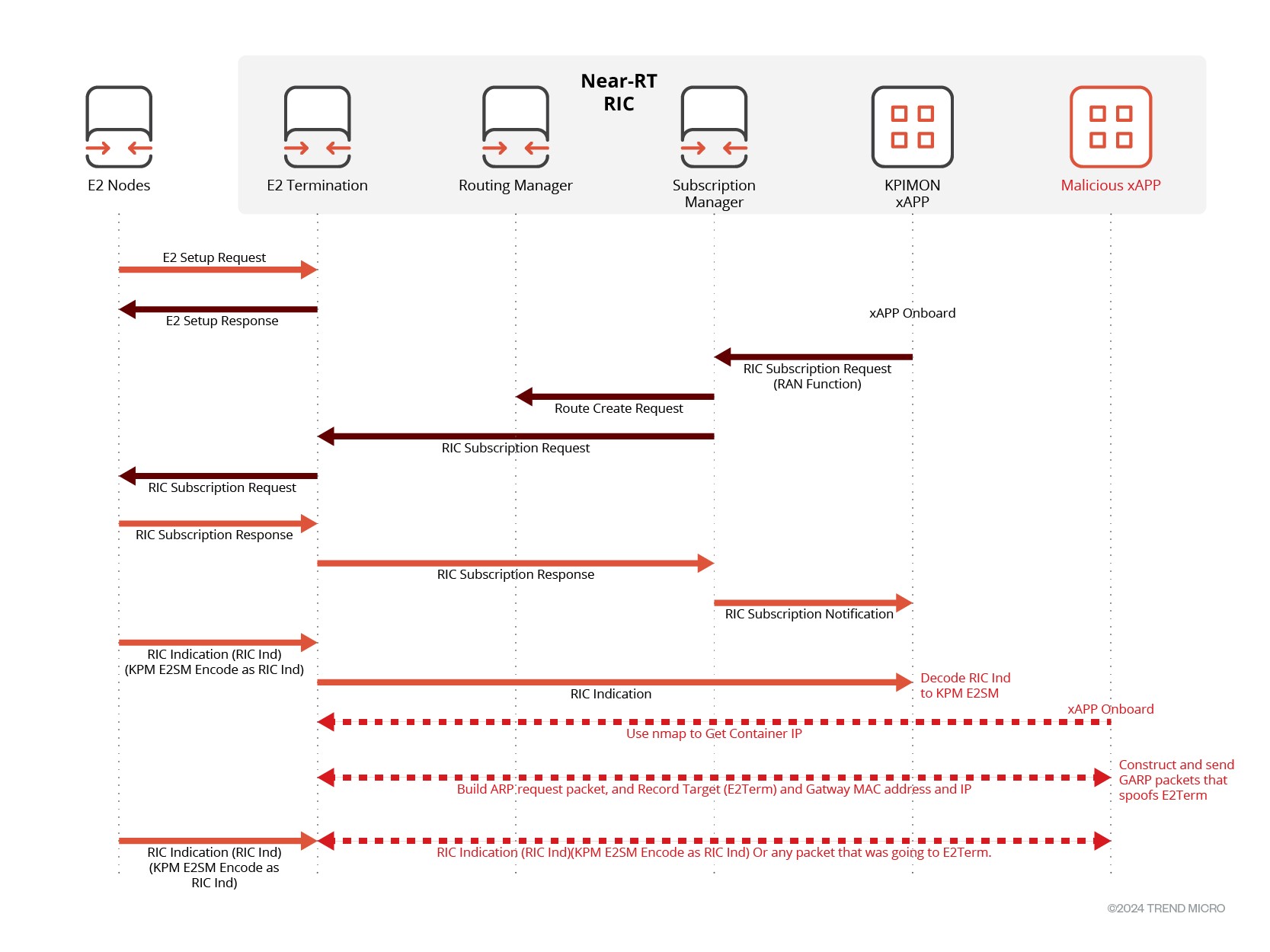

研究團隊的測試發現,一個xApp可以透過發送帶有E2Term MAC的ARP訊息來冒充E2Term,進而將所有E2流量重定向至該異常的xApp(圖5)。

圖5 E2Term的ARP欺騙方式

圖5 E2Term的ARP欺騙方式

應對E2介面的潛在威脅

前述的三種案例中,E2服務都將被中斷或完全關閉。雖然在O-RAN架構設計中,即使E2服務中斷還是可以正常運作,但系統網路效能依舊很有可能受到影響。在V2X用例中,E2服務的中斷可能導致車輛功能無法正常使用。在出現ARP欺騙的情況下,正常的xApp有可能受到其他未經授權存取的xApp攔截其資料通訊。即使是非惡意的xApp也有可能因導入不當而造成損害,這些情況都可能會影響O-RAN中不同通訊功能模組之間的互通性。研究團隊開發了六合一攻擊的xApp,可執行研究中發現的六種攻擊方式。

面對O-RAN通訊的潛在風險,以下幾種方式有助於減輕資安問題帶來的影響:

- 透過嚴格的檢驗與上架流程,防範惡意xApp進入系統。

- xApp應以最小權限要求(Least Required Privileges)運行。

- 確保O-RAN即使在RIC元件出現不正常運作的情況下,依舊能夠有效處理網路流量,如此可降低造成的衝擊。

除此之外,也建議採用深層封包檢查(DPI)系統來檢查不同元件之間的流量,如此就能在必要時套用緊急修補。這套DPI系統必須了解O-RAN通訊協定。

(本文作者皆任職於CTOne)

資料來源

[1] https://fight.mitre.org/techniques/FGT5034/

[2] https://rimedolabs.com/blog/traffic-management-for-v2x-use-cases-in-o-ran/