隨著5G通訊技術正式啟動,5G通訊晶片、網通設備或終端服務應運而生,台灣身為全球資通訊科技產業(ICT)大國,台灣ODM、OEM更是全球5G供應鏈重要的一環。為了能讓台灣在5G市場獲取龐大經濟價值,供應鏈必須確保其穩定性與可靠性,IBM資訊安全部門全球威脅情報防預產品協理謝明君指出,從前端晶片設計、生產到後段應用服務等,一條龍供應鏈都需要嚴密的資安防護。IBM推出X-Force Red能針對5G供應鏈不同層面利用滲透式測試來找出弱點,包括晶片、硬體設備、網路架構、應用層或人為因素等

IBM日前舉辦「5G Security by Design」資安座談會,謝明君認為,過去大部分資安防護是根據不同層面需求,來提供相對應的解決方案,但5G是一種從上而下的供應鏈防護,包括IC設計或製造、晶圓代工或製造、設備和材料商、電信營運商、系統整合商和軟體提供者等,尤其,IC設計與製造所隱藏的資安漏洞,直接影響後續硬體設備和用戶資安問題,彼此環環相扣。

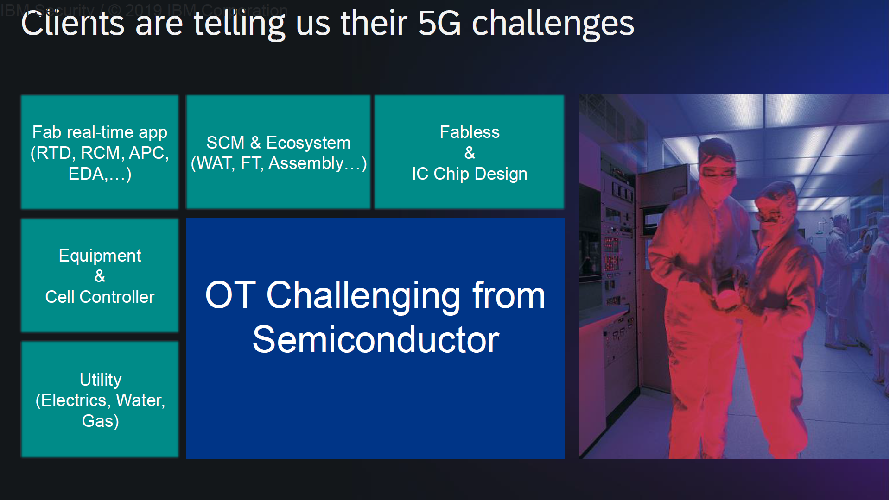

因此,謝明君指出,他們在這一兩年與用戶討論過程中,歸納出在5G半導體工業鏈有5大區塊存在資安挑戰(圖1),分別是無廠晶圓廠和晶片設計廠(Fabless & IC Chip Design)、供應鏈管理和生態系統(SCM & Ecosystem)、應用程式(Fab Real-time App)、機台設備與單元控制器(Equipment & Cell Controller),以及公共設施(Utility)。

圖1 5G半導體工業鏈存在5大面向資安挑戰 圖片來源: IBM

圖1 5G半導體工業鏈存在5大面向資安挑戰 圖片來源: IBM

無廠晶圓廠和晶片設計廠

晶片廠商為了提早或在規定時間進入市場,在晶片設計欠缺考慮資安問題,謝明君提到,儘管晶片設計在流片(Tape Out)給晶圓代工廠前,他們會跟代工業者共同確認產品是否有瑕疵、產品的設計平台、產品輸出情況和產品未來的技術路線(Roadmap)等,但有時候受到上市時間或其他因素影響而忽略資安,一方面發現晶片存在7、800個漏洞,另一方面也會發現晶片設計原始碼暴露在外,造成駭客能夠根據這些弱點來攻擊。

供應鏈管理與生態系統

因為在晶片製造過程中,IC設計業者或製造業者需要與上下游溝通,所以許多業者都是利用電子郵件或其他方式來交流資訊,但許多交流平台使用開放碼來打造,資料容易遭駭客竊取,不只造成經濟損失也影響品牌信譽。因此,謝明君指出,品牌保護(Brand Protection)不僅能同時保護自身和上下游資訊安全,也能增加比較優勢,提升自身品牌價值爭取更多訂單。

謝明君解釋「品牌保護」擁有2項內涵,第一是業者在爭取訂單的時候,有些標案會要求資安認證,如果業者擁有相關資安認證,與其他競爭者相比之下,能夠提供更多比較優勢來取得更多訂單。第二是業者能夠提供客戶完整的資安處理方式,比方說業者作為一個晶圓代工廠,把測試封裝納在資安防護範圍內,一旦駭客鎖定封裝測試廠發動攻擊時,業者能夠即時向上下游廠商發出警告或通知,讓整個產業鏈都能夠在資安監視底下,並且得到整體性資安處理,維護產業鏈中所有廠商的品牌價值。

應用程式

由於製造業的應用程式大部分會存取工廠操作的資料或企業交易資料等,謝明君指出,製造業有80%應用程式因此經常受到SQL Injection攻擊。

機台設備與單元控制器

謝明君發現,部分製造業者會採購二手機台設備,但在購入後這些設備資料尚未清空,仍殘留前一個使用者的資料或後門,或機台設備使用OS系統過於老舊,造成漏洞無法修補。她建議,廠商在購買設備應先全面掃描,及早發現弱點來修補,或提供其他資安防護機制來防止漏洞暴露在外。

公共設施

多數人認為,工廠的資安防護只要鎖定在重要機台或聯網設備即可,水電油氣這類公共設施並非是資安防護重點,但謝明君表示,水電油氣這類公共設施在OT資安方面最容易遭駭客攻擊,占所有攻擊對象的40%。因為駭客攻擊這些公共設施會影響整個生產線和其他機台等,受害程度更大。

對此,謝明君分享實際案例時強調,晶片設計業者在晶片設計過程需要從事4大行為包括,重新檢視晶片內存放的資料;運用行為分析來檢視資安漏洞,例如預設密碼或把密碼存放在arm架構內;確保所有IoT裝置都在資安雷達底下;雇用懂晶片設計的駭客來發現晶片設計的漏洞或瑕疵。

為了能夠全面偵測從5G晶片、零組件到模組等潛在資安弱點,IBM在2016年成立了X-Force Red Team資安團隊,此團隊是由一群年輕駭客組成。他們在2020年下旬開始朝5G網路、Wi-Fi和設備來從事資安測試,能夠協助晶片設計業或製造商在生產過程中發現漏洞,並且根據提出相關資安防護機制。