美國普渡大學日前研究發現,低功耗藍牙隱藏一項漏洞「BLESA」,攻擊者能在兩組裝置重新配對連結時,繞過身分驗證的密鑰機制,攔截藍牙裝置的流量來竊取使用者資料,或是發動其他惡意攻擊,研究人員Jianliang Wu指出,iOS、Android系統的IoT裝置和Linux OS的筆電都存在這項漏洞。目前蘋果公司(Apple)已經釋出iOS 13.4和iPadOS 13.4更新來修補這項漏洞,Linux也更改了認證方式降低遭駭風險。

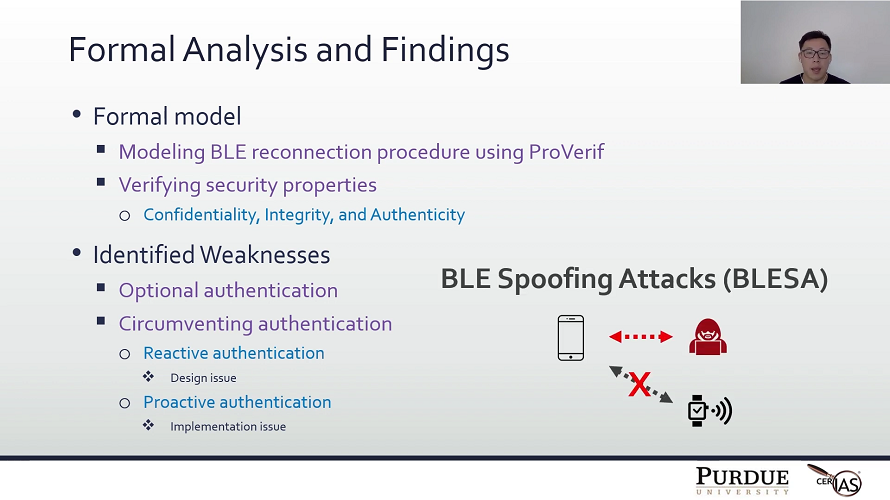

低功耗藍牙(Bluetooth Low Energy, BLE)的應用在當今無處不在,包括醫療設備的測量裝置、汽車感測器或環境定位等,資料傳輸的安全性必然更重視。普渡大學研究團隊近日發表研究報告指出,他們發現支援低功耗藍牙技術的iOS、Android和Linux的裝置存在一項漏洞「BLESA」,這項漏洞允許攻擊者利用捏造的數據,繞過藍牙裝置互相重新連結的身分驗證機制,植入惡意程式來操控裝置或竊取資料。

兩個已配對與連結的低功耗藍牙裝置,因超出連線範圍或斷開連結後欲重新連結,為了簡化連線流程,不需要再次啟動身分驗證來自動重新連結。這項功能減少了重新驗證時間,間接提升裝置的作業效率,因此這項功能經常在大量利用IoT裝置的工廠或機械設備。

然而,由於藍牙裝置配對時都以明碼顯示,因此攻擊者利用重新連結的功能,複製其中一台低功耗藍牙裝置的屬性數據和MAC位址,欺騙先前已配對的裝置,造成造假的設備誤判是原來的設備,並繞過身分驗證機制來連結。攻擊者便鎖定這項漏洞來植入惡意程式,攔截透過藍牙傳輸的資料。研究人員認為,儘管這種連結協議透過驗證程序的簡化來節省低功耗藍牙的耗能,但由於重新連結後的身分驗證並非強制性,反而更容易受到欺騙。

研究人員Jianliang Wu解釋,BLESA可利用低功耗藍牙簡化重新連結的驗證程序漏洞來攻擊

研究人員Jianliang Wu解釋,BLESA可利用低功耗藍牙簡化重新連結的驗證程序漏洞來攻擊

根據研究報告顯示,除了Windows OS裝置外,iOS、Android和Linux系統的IoT裝置都隱藏這項漏洞,從穿戴裝置到智慧型手機,預計有數十億台裝置受到影響。研究人員同時也向Google與Apple回報漏洞資訊。目前,蘋果公司已經在6月發布的iOS 13.4和iPadOS 13.4更新版本,修補了這項漏洞,Linux則變換裝置的程式編碼,降低遭受攻擊的風險,但Google尚未提出任何解決方式。