對於為美國武裝部隊或任何其他武裝部隊打造下一代武器系統的公司來說,答案顯而易見。他們必須假設這些設備會被遺留下來,隨後遭到篡改。具有內建篡改偵測器的半導體為工程師提供了滿足國防部要求所需的工具,並廣泛用於實現對外軍備銷售。

網路威脅無所不在

但更廣泛的非國防市場呢?有些人認為網路安全已經完全可以滿足他們的需求;畢竟,他們已經有了柵欄、門禁、警衛系統、監控攝影和防火牆等設施,並且由他們自己的員工來製造和/或生產自己的系統,進而實現「實體」安全。

這可能就足夠了。但所有人必須捫心自問,是否在某些狀況下,有人(可能是員工)可以存取某台設備,而他們的一些作為可能會讓設備被濫用或機密資料被竊許?

這勢必需要公司回答以下問題:我的供應鏈管理是否安全?設備或貨物是否曾「丟失」?設備如何停用?誰負責維修設備,設備如何升級?「誰可以在設備的服役期間存取該設備,他們可以如何處理該設備?」這些問題的答案將有助於推動組織的決策過程。下面是一些需要嚴肅考慮的關鍵安全議題:

生產(製造印刷電路板)/組裝和測試

•在任何非揮發性元件的設計過程中,公司是否使用了經過雜湊運算且已簽名認證的映射檔?是否具備已配置內容、已配置的電路板數量以及未通過出廠測試的電路板數量的可供稽核的日誌紀錄?這些日誌是否經過雜湊運算且已簽名?

•是否禁用了除錯連接埠?

發貨給客戶

•組織能否對發貨件數與客戶收到的件數進行核對?大多數客戶會立即反映:「嘿,少了一件!」。但是,如果客戶因為某種原因沒注意到有缺少該怎麼辦?因此公司必須假設有一件設備流落在外的情況。

•公司及其客戶能否驗證交付設備的完整性?他們能否驗證設備在運輸過程中未遭到篡改?

已部署設備

•設備上是否有防篡改密封?

•是否只允許獲得授權的技術人員維修設備?

•是否允許遠端更新?

•如果允許,經過驗證後,這些映射是否是完整的和真實的?

•是否有適當的機制來防止還原(roll backs)?

•設備停用時是否執行零值化?是否使其無法操作?是否將其銷毀?

採用FPGA降低防篡改風險

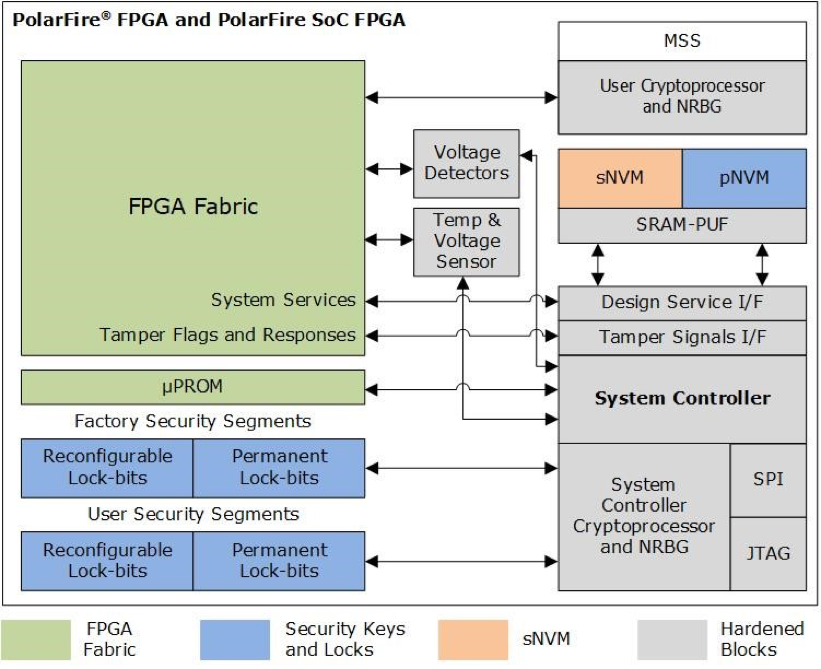

如果對上述任何一個問題的回答都是「否」,那麼組織應該認真考慮內建防篡改對策的半導體,這樣他們便可根據設備在其生命週期內可能出現的風險情況為其量身訂製篡改回應。例如,FPGA產品應該具有可用於訂製威脅回應的多種防篡改功能(圖1)。範例包括:

圖1 Microchip PolarFire FPGA和PolarFire SoC FPGA元件的設計和資料安全屬性

圖1 Microchip PolarFire FPGA和PolarFire SoC FPGA元件的設計和資料安全屬性

•足夠數量的數位篡改標誌

•多個類比視窗電壓偵測器,可為您提供每個關鍵電源(Vdd、Vdd18和Vdda25)的高/低跳變點

•數位視窗溫度,可為您提供高/低管晶片溫度

•來自內建溫度偵測器的原始電壓和溫度值

•系統控制器慢速時鐘,用於指示系統控制器的欠壓條件

•數位匯流排(至少5位元),用於指示元件復位(reset)來源(已觸發DEVRST接腳、篡改巨集輸入、系統控制器看門狗和安全鎖定篡改偵測器,以及任何其他復位)

篡改偵測和回應

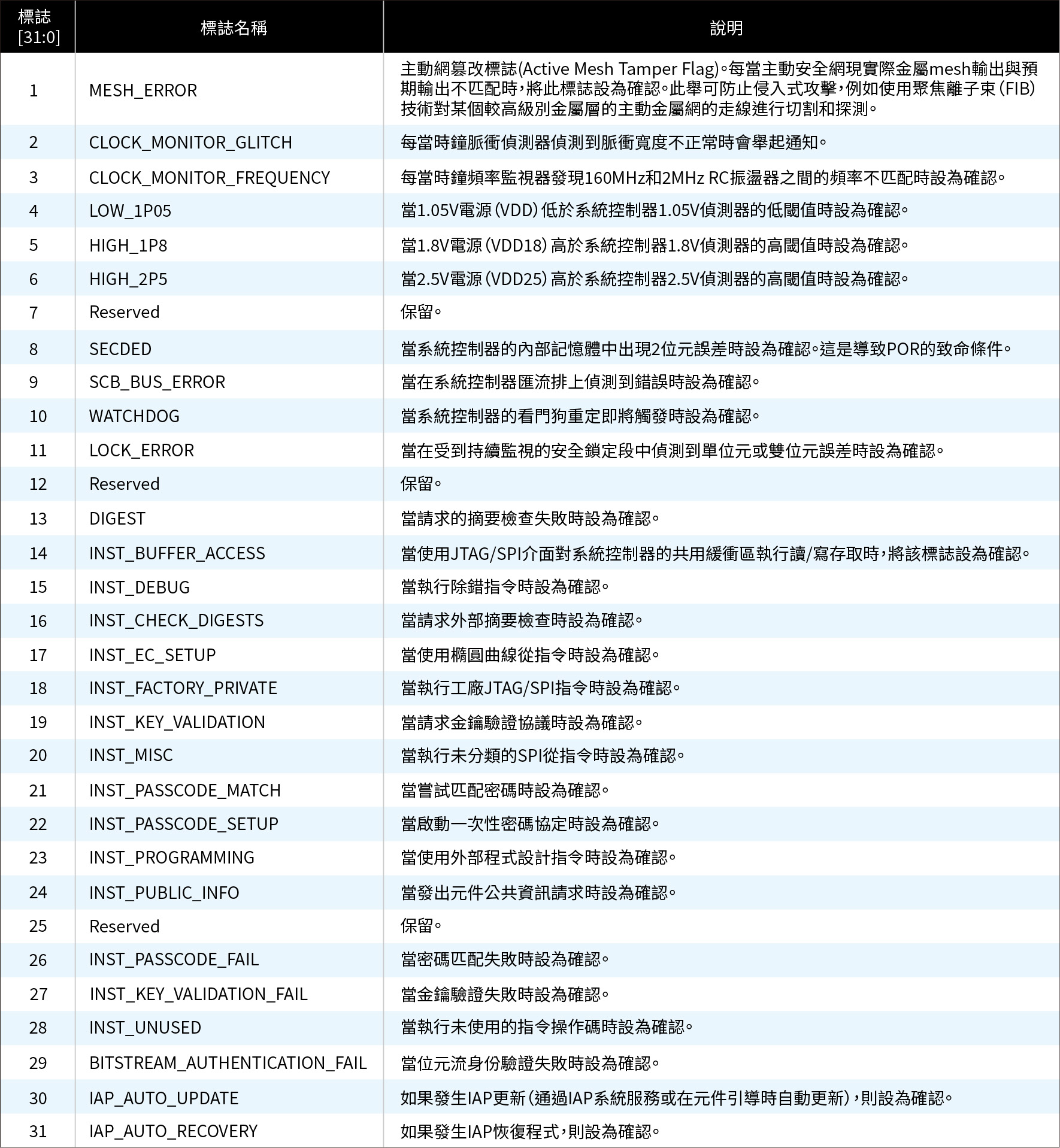

當啟動FPGA 防篡改機制時,應該具備多種類型的篡改標誌;每個標誌都有其特定的用途,見表1。

回應與偵測同等重要。如果在單個事件、一系列事件或其中的任何事件組合發生期間,公司決定因未經授權的篡改而採取行動,則隨著時間的推移,應針對事件對回應進行調整。或者,組織可以打擊違規行為,強化安全部分。

例如IO禁止,也就是禁止所有用戶IO。此做法係將IO重置為由其SEU抗擾配置位元定義的狀態。專用(JTAG、SPI和XCVR等)IO或未通過配置位元配置的IO除外,只要將IO_DISABLE設為確認,即會禁止IO。其餘做法像是安全鎖定,即將所有使用者鎖都設置為其鎖定狀態;以及復位,也就是向系統控制器發送重定信號以開始掉電和上電週期等範例。

另外用戶也可實施零值化,即是將任何或所有配置記憶元件(內部揮發性記憶體)歸零並進行驗證。零值化完成後,可以使用JTAG/SPI從指令檢索零值化證書,以確認零值化過程成功。如果使能系統控制器掛起模式,則此篡改回應不可用。

用戶可以選擇在零值化後進入兩種不同的狀態,分別式出廠狀態,即元件恢復到交付前的狀態;以及不可恢復,甚至公司也無法存取元件的內部。零值化完成後,可以透過專用JTAG/SPI埠匯出零值化證書,向外部實體保證元件確實已執行零值化。

總而言之,在當今競爭激烈的環境中,網路安全還遠遠不夠。公司製造的設備有可能會落入其競爭對手和危險分子的手中;半導體產品必須具有各種內建的防篡改功能,組織可以利用這些功能來訂製其對這些威脅的回應。

(本文作者為Microchip FPGA業務部技術主管)