近年疫情影響下,加速智慧醫療裝置導入無線連接功能,從醫院至居照護的醫療裝置皆有此需求,卻也衍生出網路攻擊事件,醫療資訊攸關私密個人隱私,為此在晶片、密鑰和軟體設計源頭加強防護,才能有效防止安全漏洞。

在當今的醫療保健系統中,技術扮演著重要的角色。眾所周知,像核磁共振攝影(Magnetic Resonance Imaging, MRI)掃描儀這樣的系統,昂貴的空間需求是不可或缺的。然而,小型、低成本的便攜式設備也扮演著至關重要的角色。

無線連接是支援攜帶式醫療設備的技術之一,例如藍牙使設備可以直接連接到電腦或智慧手機以傳輸數據。舉例而言,這意謂著患者可以在家中進行康復治療;或者,患有慢性疾病者能以更方便的方式監測血糖或血壓。

這不僅僅是監測而已,胰島素幫浦等設備可以在投給藥物或其他任務中發揮積極作用。總體而言,全球無線攜帶式醫療設備市場將持續大幅增長,預期到2025年將再增加170億美元的營收。

除了提高患者的生活品質外,這些攜帶式設備還可藉由騰出醫院和診所的床位來節省大量資金。醫生不但能進行遠距醫療診斷、觀察和諮詢,還可以大幅降低Covid-19傳播的風險。

無線醫療裝置安全威脅日益提高

在過去,由於醫療設備並未連接到其他設備或系統,因此能有效防範安全的威脅。用戶和醫生可以信任這些設備,安全性對設備製造商來說更不是問題。

然而,隨著無線醫療設備越來越受歡迎,安全問題也迫在眉睫。產品開發人員必須考慮關鍵的安全問題,才能在無線醫療設備市場取得成功,以及確保數位醫療的成功轉型。

這不僅僅是理論上的風險而已,並且已開始出現真實的危險漏洞。美國食品藥品監督管理局(FDA)2020年發布了關於SweynTooth的漏洞警告;潛在的漏洞可能會對已啟用的無線藍牙低功耗(BLE)醫療設備帶來風險。風險可能包括設備的當機和無法運作,使得未經授權的用戶能夠存取設備功能並造成私人訊息的暴露。值得慶幸的是,該產業已迅速做出反應,並在造成任何傷害之前阻止了SweynTooth的漏洞。

有鑑於暴露的漏洞越來越多,醫療保健產業和設備製造商必須將無線安全做為首要發展重點。本文將介紹設備製造商、生產廠商和醫療保健技術專業人員在開發或評估無線醫療設備時應考慮的一些最關鍵的安全注意事項。

軟體漏洞

無線醫療設備中最常見的安全威脅是惡意程式碼的入侵。駭客植入程式碼以使設備執行錯誤的軟體,而非真實、可靠的程式碼。防範惡意程式碼的植入可以在設備執行前藉由驗證軟體來解決。當檢測到惡意程式碼時,設備應啟動程序以觸發對策,例如停用受感染的產品。 除惡意程式外,另一種漏洞是軟體更新。在醫療設備的生命週期中可能需要多次執行這些作業,每次更新都會產生駭客攻擊的風險。為了確保更新軟體的安全,產品開發人員必須考慮到整個生命週期的維護過程,這包括如何通過無線(Over-the-Air, OTA)來安全管理已安裝的設備庫、驗證更新文件、加密整個過程以及透過安全啟動來確保韌體映像不受改變。

面臨風險的晶片

產品開發人員如何知道無線晶片組或微控制器(MCU)在醫療用途上是否具備足夠的安全性?最安全的選擇是使用經過安全認證的晶片。在GlobalPlatform.org發布的物聯網(IoT)平台DTSec保護配置文件和安全評估中(DTSec Protection Profile and Security Evaluation for IoT Platforms, SESIP),為物聯網平台的安全性擬定了可信賴的評估標準。

藍牙醫療設備通常在不受保護的環境中由非技術用戶進行遠距使用。這使得駭客很容易使用複製的晶片組,和偽造的智慧手機應用軟體來干擾身分驗證過程,進而存取設備和私人資料。為了解決複製問題,可使用具有唯一ID硬體編碼的晶片組,該ID可以在設備每次加入網路時對其進行識別,並停用舊產品來避免複製過程。

密鑰和後門

未被保護的USB可能導致電腦容易受到入侵、被植入惡意程式碼或複製機密訊息,任何有安全意識的組織都會考慮將桌上型和筆記型電腦上所有的USB埠上鎖。

當然不僅僅是USB埠,同樣的原理也適用於無線醫療設備上的其他埠。但產品開發人員可使用加密密鑰功能的調試埠進行鎖定和解鎖,輕鬆關閉敞開的後門,此舉可防止未經授權的訪問,同時可以在現場進行簡單而安全的診斷和更新。

然而,草率的密鑰保護是許多醫療設備製造商的弱點。竊取受保護的密鑰通常是駭客的第一要務,因為只要一旦成功便可以重複攻擊所有已安裝的設備。物理不可複製功能(Physically Unclonable Function, PUF)可從個別晶片中創建一個隨機且唯一的密鑰。PUF密鑰都是在啟動時生成,並在安全密鑰儲存區對所有密鑰進行加密,應用軟體可以在保護密鑰機密的同時,進行相關的密鑰作業。

差分功率分析攻擊

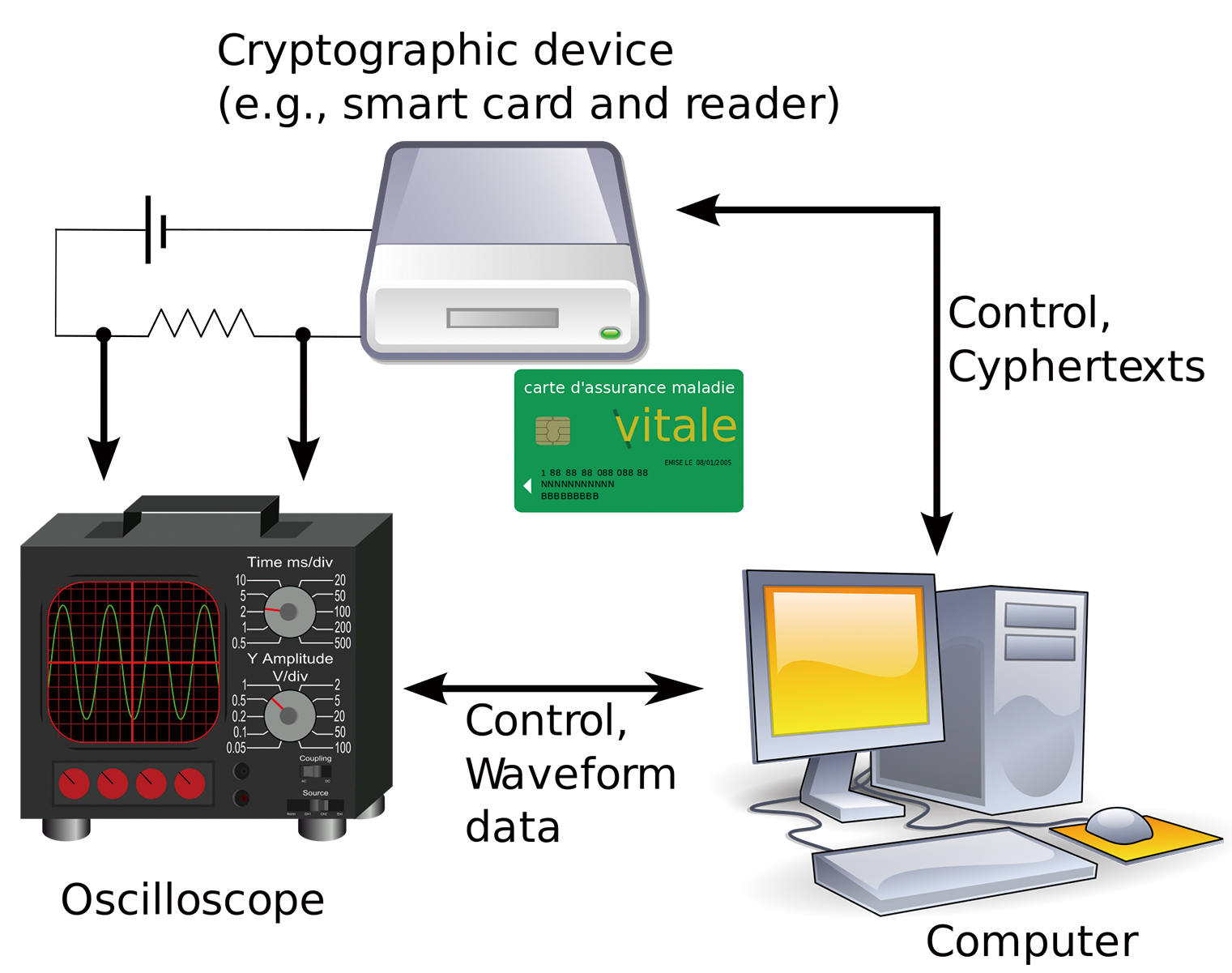

差分功率分析(Differential Power Analysis, DPA)是基於高度先進的功率監控和數學訊號分析,來重新生成設備的安全密鑰。DPA可用來達成目的是因為設備的功耗將完全取決於在任何既定時刻所做的事情,攻擊者能使用此訊息推斷出對其有用的訊息(圖1)。

圖1 差分功率分析

圖1 差分功率分析

圖片來源:維基百科

DPA攻擊需要對設備進行實體存取,如果成功的話,它就可以攻入整個產品線或設備群。產品開發人員可藉由配備差分功率分析對抗技術的晶片組來解除其在設計上所面臨的DPA威脅。

建立安全制度 預防勝於治療為重要觀念

攜帶式無線設備正在改變我們的醫療保健系統,帶來提升效率的龐大機會,並為我們逐漸老化的人口提供更好的護理,同時也為設備製造商和其他企業提供了巨大的營收機會。但是,漏洞和安全威脅可能會導致該市場出現重大問題,洩露個人數據、設備遭停用,有時甚至更糟。而這些都是確實存在的風險。

解決方案是認真對待這些安全問題,並確保使用適當的技術來保護各個級別的設備。完善的解決方案確實存在,必須確保設計師已將相關技術植入在他們的產品中。

(本文作者為Silicon Labs資深行銷總監暨攜載式醫療設備負責人)