隨著網路攻擊愈來愈複雜及多元,單純仰賴合規的漏洞管理和SBOM檢測潛在風險已不足以因應,必須從量產階段就強化防禦,讓供應鏈不至於存在漏洞好讓惡意攻擊有機可乘。

僅2023年1月就有兩家車廠成為數據外洩事件的犧牲品,顯示未來在汽車網路安全防護上,單靠合規的漏洞管理和軟體物料清單(SBOM)檢測潛在風險已不足以抵擋越來越複雜的攻擊與威脅。車輛的網路安全防護需要從量產 (Start of Production, SOP)階段就開始,因為不論在汽車供應鏈上的任何一個環節遭受攻擊,整個車廠和供應鏈都會受到影響。

汽車產業各種不同領域被發掘的漏洞(Vulnerability)與網路攻擊突顯了兩件事:一、汽車供應鏈正陷入危險,二、網路犯罪集團正準備利用這點。去年,LockBit勒索病毒集團威脅某家汽車零件製造大廠要將偷到的資料公開。在這一個月前,歐洲才剛破獲了某個汽車竊盜集團,該集團使用了一種顯然更加精密的無鑰匙遠端解鎖系統(RKE)漏洞攻擊來破解車輛。

2022年還有其他類似事件也顯示汽車產業正成為駭客集團瞄準的目標。例如去年稍早,Toyota因其某家供應商遭到網路攻擊而被迫停止生產。而這一系列事件也證明,駭客攻擊可能發生在汽車供應鏈上的任何一個環節,而且任何一個環節的風險都會影響整個供應鏈。汽車OEM廠商最害怕的情況(也就是對網路犯罪集團最理想的狀況)就是供應鏈存在著某些漏洞,而這些漏洞一旦遭到攻擊,就可能影響已經上路的車輛。

未來先進汽車軟體供應鏈受網路攻擊機率大增

針對汽車供應鏈的勒索病毒攻擊已使得一些供應商暫時關閉。乍看之下,這些事件似乎只是小範圍風險。然而,勒索病毒攻擊真正的衝擊在於損失產能與出貨延遲。根據車用資安網路業者VicOne的年度汽車網路資安報告預測,2023年還會出現更多同樣的攻擊,這又再次證明汽車產業在面對不斷演變的攻擊時應該隨時做好準備。

一個值得思考的問題是,假使網路犯罪集團開始在攻擊中使用進階持續性滲透攻擊(APT)手法來攻擊汽車產業呢?畢竟,現在所看到的攻擊很可能只是預告未來即將出現的攻擊。另一個可能性是,網路犯罪集團可能在即將出貨的OEM套件當中感染勒索病毒,這是一個可能對消費者造成嚴重後果、並且重創OEM廠商信譽的一項大規模風險。

值得注意的是,其他產業已經歷過這種威脅自然演進的過程。2020年,網路犯罪集團攻擊了SolarWinds公司,在其遠端監控管理軟體當中植入了惡意程式碼。這起攻擊的性質就像供應鏈攻擊一樣,其造成的影響同樣非常廣泛。數以萬計的公家機關和私人企業都因為SolarWinds軟體而遭到駭客入侵,因為該軟體在更新時意外地將惡意程式碼散播出去。回到汽車產業,想像一下數以千計的車輛在路上跑,然後全都感染了惡意程式碼會是什麼情況(不論是經由供應商的開發流程或是經由OTA無線更新而被感染)。

像SolarWinds這樣的攻擊之所以能夠發生,必須是供應商本身已經被感染了勒索病毒或惡意程式碼。因此,廠商有必要了解漏洞管理和軟體物料清單(SBOM)來是否可用來防範這類威脅。

單靠漏洞管理與SBOM無法消除供應鏈風險

為此,本文特別點出這兩種解決方案,是因為漏洞管理與SBOM都是對抗供應鏈攻擊相當受到推崇的解決方案;但面對不斷演變的網路攻擊,汽車產業必須重新檢視這兩種解決方案是否真能應付未來的攻擊。

不過在評估其應付新式威脅的能力時,很重要的是要知道何謂漏洞管理與SBOM,以及它們能做些什麼。漏洞管理是持續發掘並矯正端點漏洞的一套流程,至於SBOM則是一份有關韌體內開放原始碼元件的清單,可用來監控漏洞。更重要的是,兩者對於企業建立一套完善的資安策略來達成ISO/SAE 21434與UN Regulation No. 155(UN R155)的要求都是必要元素。

無可避免地,未來汽車的受攻擊面將隨著時間而變得越來越複雜。漏洞管理與SBOM能讓OEM廠商消除已知漏洞的風險,並且掌握軟體元件的可視性。但即使擁有了這兩項能力,OEM廠商仍無法應付像勒索病毒這樣的進階攻擊或惡意程式碼注入攻擊。汽車製造廠若無法解決這兩項風險,可能將不小心攜帶並散播來自其軟體供應商與軟體供應鏈的惡意程式。

供應鏈風險管理框架可提升供應鏈攻擊防護

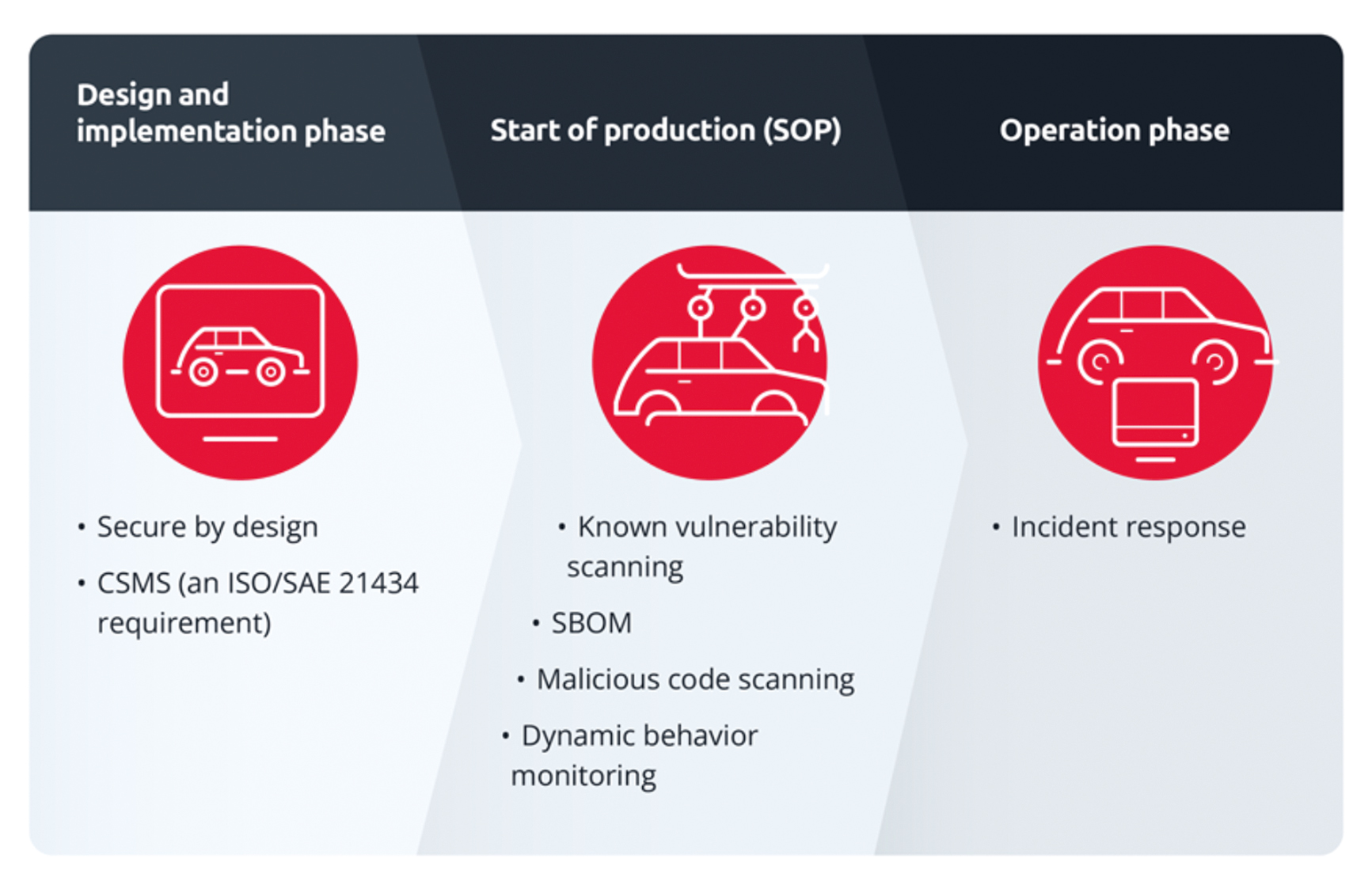

那麼,廠商可以做些什麼?如圖1所示,OEM廠商應納入汽車供應鏈每一階段的所有解決方案。本文的重點在量產 (SOP) 階段,在這階段當中,漏洞管理與 SBOM將扮演部分重要角色。此外,惡意程式碼掃描與動態行為監控,對於確保汽車執行的軟體元件安全無虞也同樣至關重要。

圖1 供應鏈風險管理框架

圖1 供應鏈風險管理框架

除了漏洞管理與SBOM所提供的可視性之外,惡意程式碼掃描與動態行為監控有助於持續檢查並解決被注入OEM廠商使用的軟體元件當中的惡意程式碼。藉由在SOP階段解決這些問題,OEM廠商就能降低不小心將來自供應鏈廠商的惡意程式散播出去的風險。

總而言之,這些年來,已經有更多心力投入此框架的制定以提升供應鏈攻擊的防護。例如,OEM廠商可參考英國國家網路安全中心(National Cyber Security Centre, NCSC)有關改善網路資安以防範這類攻擊的指引,裡面詳述了更多有關挑選與維護供應商的嚴格規範。

此外,Microsoft也發布了自己的框架來保護其軟體開發流程,以因應開發人員採用更多開放原始碼軟體(OSS)的現象,而汽車產業也有同樣現象。這套安全供應鏈消費框架(Secure Supply Chain Consumption Framework, S2C2F)採用了一種與VicOne的框架相符的威脅導向與降低風險的作法,因為在它的定義當中,最成熟的安全等級不僅要能監控漏洞,還要能防範精密攻擊。

值得重申的一點是,如今已經能夠看到針對汽車產業的供應鏈攻擊將日趨嚴重的跡象。例如,Sirius XM的漏洞萬一被用於惡意攻擊,有可能導致數百萬輛不同廠牌的汽車暴露於危險,這顯示供應鏈只要出現一個脆弱的環節就可能造成深遠的影響。

確實,供應鏈攻擊是專為躲避傳統資安措施與流程而設計。因此,藉由強化生產階段的防禦,OEM廠商就能減少並中途攔截供應鏈攻擊。儘管漏洞管理與SBOM是必要措施,而且肯定能協助OEM廠商達成法規要求,但這單靠這兩項措施並不足以防範短期未來將出現的精密威脅。

(本文由VicOne車用資安研究室提供)