在日常使用的第二代與第三代行動通訊網路系統中使用的SS7協定暴露許多漏洞,攻擊者很容易攔截用戶簡訊(Short Message Service, SMS)或竊聽電信用戶的語音對話。第四代(4G)行動通訊網路為用戶提供高質量的服務,同時保護傳輸的數據。因此,4G系統中透過Diameter協定中替換SS7協定用於執行大多數行動通訊服務。

然而Diameter協定並非完全安全,電信核心網路滲透測試單位檢測到許多行動通訊系統弱點,其不僅與網路設定錯誤有關,且部分問題在於Diameter協定本身的基本弱點。加上大多數行動通訊網路營運商僅使用4G提供行動數據網路服務,其仍然使用第三代(3G)行動通訊網路網路提供簡訊或語音服務。

營運商的網路都包含嚴重漏洞,詐欺與簡訊攔截以及阻斷服務(Denial of Service, DoS)和其他威脅仍然迫在眉睫,Diameter協定仍然有機會允許入侵者獲取用戶位置和營運商訊息,以及執行偽造(Fraud)攻擊。儘管與SS7網路相比,攻擊的範圍有限,但入侵者可以強迫用戶的設備進入3G模式,並對安全性較低的SS7系統做進一步攻擊。

為了因應電信營運商提供既有進階版長期演進計畫(LTE-A)用戶無縫升級至第五代(5G)行動通訊網路系統,在第五代行動通訊網路升級的途徑中會優先採用非獨立組網(Non-Standalone, NSA)的選項。非獨立組網系統採用雙連接(Dual Connectivity)方式連接LTE-A和新無線電(New Radio, NR)技術兩種無線接入技術,讓5G行動用戶先連接LTE-A進行入網與訊令控制,並透過第二個無線接入NR實現大量資料傳輸,其中原先第四代核心網路(EPC)將升級,以支援LTE-A和NR技術雙連接系統(圖1)。

圖1 第五代行動通訊(5G)非獨立組網(NSA)架構示意圖

圖1 第五代行動通訊(5G)非獨立組網(NSA)架構示意圖

資料來源:3GPP

由於第五代行動通訊網路非獨立組網的核心網仍能採用Diameter協定,所以該漏洞也會影響5G的標準安全性。為確保網路安全,需要額外的保護措施,包括定期分析網路安全、維護最新的安全設定、持續監控和分析訓令流量、即時發現非法活動,以及早應對新興威脅。

確保5G商轉互通性 合規檢測SCAS加快腳步

為了加速5G系統的商用運轉,於2018年1月22日全球認證論壇(Global Certification Forum, GCF)正式批准成立一個工作項目組(圖2),用以為對基於第三代合作夥伴計畫(3G Partnership Project, 3GPP)第十五版本(Rel-15)的第五代行動通訊終端設備進行認證打下基礎。其中既包括符合非獨立組網(NSA)的第五代行動通訊終端,還包括符合3GPP Rel-15獨立組網(Standalone, SA)之第一階段規範的第五代行動通訊終端,未來還將包括符合3GPP第十六版本(Rel-16)規範的第五代行動通訊終端。

圖2 全球認證論壇(Global Certification Forum, GCF)組織標示

圖2 全球認證論壇(Global Certification Forum, GCF)組織標示

資料來源:GCF

成立「5G終端測試項目組」是全球認證論壇的一個重要里程碑,標誌著全球認證論壇開始正式參與國際第五代行動通訊相關工作,將研究出一套高效率的5G終端認證機制,以支撐全球範圍內5G系統與終端設備的商用化。

隨著行動通訊應用的普及,多樣化用戶裝置及小型基地台將快速成長及布建,所帶來的資安威脅亦隨之快速增加,過去國內雖初步建立軟體弱點檢測安全技術,然而主要聚焦於已知弱點掃描檢測、企業資安稽核解決方案等。

美國聯邦交易委員會(Federal Trade Committee, FTC)已開始要求廠商進行第三方資安檢測,資通訊產品之資訊安全已經受到國際重視,歐洲、中國也已相繼要求供貨產品須出具資安檢測報告,並通過電信商的資安檢測與驗證。

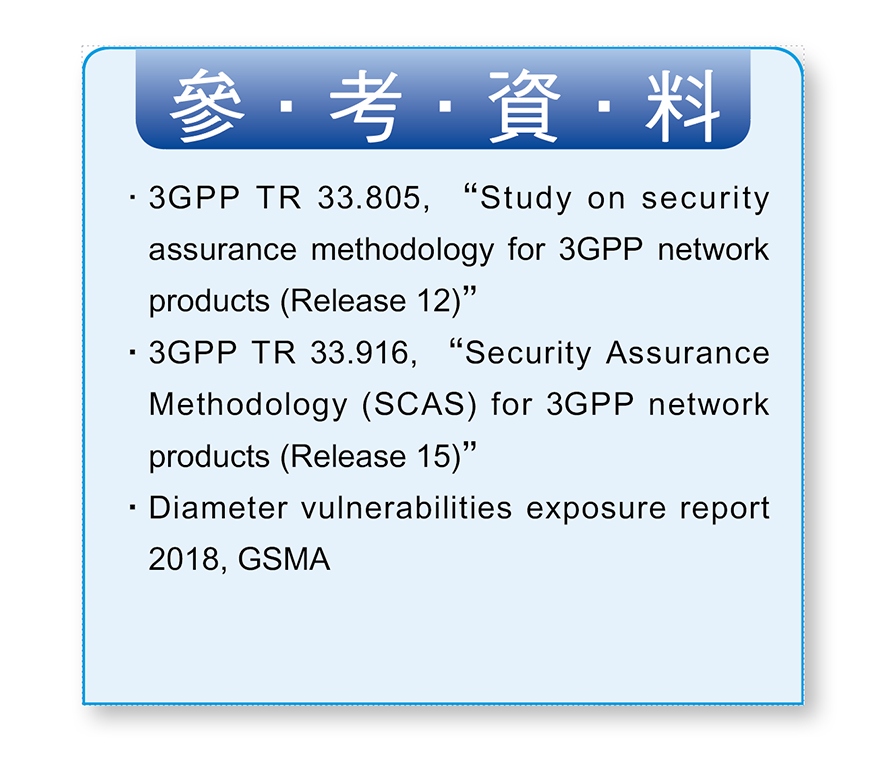

行動通訊標準制定重要組織3GPP,在2013年底規畫了行動通訊裝置未來生產製造上所需要符合的資安評估標準方法論SECAM(3GPP Security Assurance Methodology),主要架構說明如下:

如圖3所示,行動通訊裝置未來在生產製造的過程中,將會針對其資安評估準則(Security Assurance Specification, SCAS)進行合規檢測,並由資安實驗室針對設備的弱點進行規範檢測及防駭漏洞檢測等兩階段測試。

圖3 資安評估標準方法論SECAM檢測流程

圖3 資安評估標準方法論SECAM檢測流程

資料來源:3GPP TR 33.805

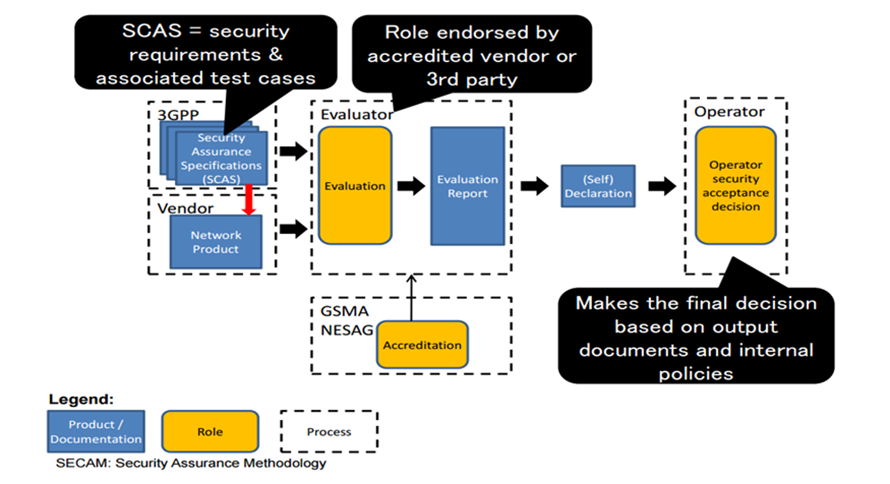

第五代行動通訊資安檢測的主要目的是,發展符合3GPP推動之5G資安規範的自動化檢測技術(圖4)。此外,隨5G應用發展,國際主要研究機構也致力於通訊產品資安保證評估標準推動,包含標準工作小組推動SECAM(Security Assurance Methodology for 3GPP Network Products)標準及5G資安評估準則(SCAS)將促使未來5G資安檢測產業蓬勃發展。

圖4 5G資安檢測流程

圖4 5G資安檢測流程

資料來源:3GPP TR 33.916

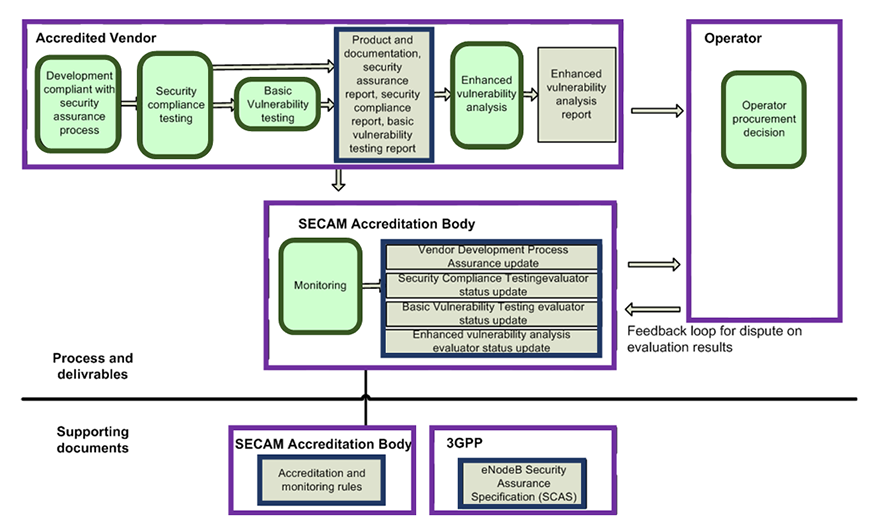

隨著3GPP第一版本的5G資安評估準則標準將於2019年底前擬定,涵蓋5G基地台的七大資安威脅面向與相關資安測試案例,將有助於電信應運商進行5G設備的資安檢測,作為建立第三方資安檢測資安檢測實驗室的基礎設施。同時亦提升5G的安全性,以保障消費者權益。預期之5G資安檢測相關標準規範,如表1所示。

表1 第五代行動通訊資安檢測標準

表1 第五代行動通訊資安檢測標準

資料來源:3GPP

評估電信核心網路安全 滲透測試模擬實際攻擊

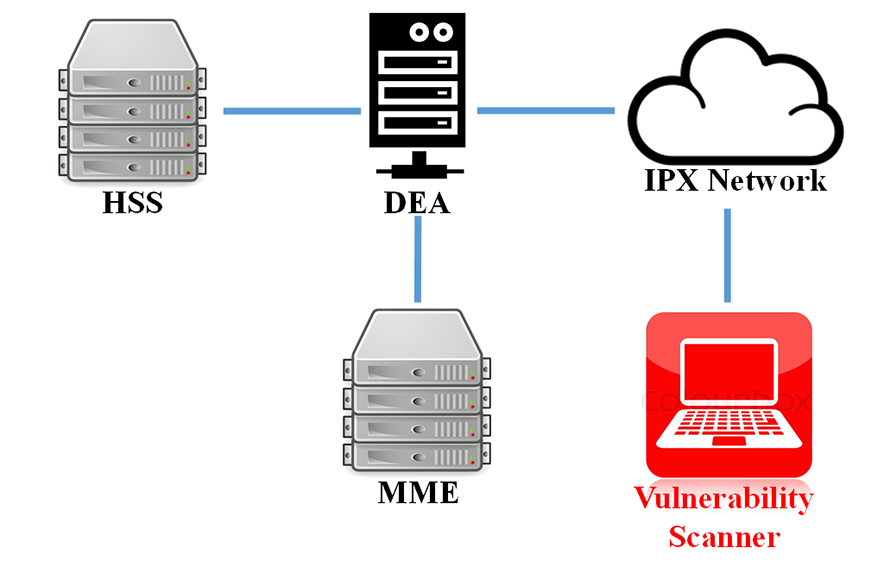

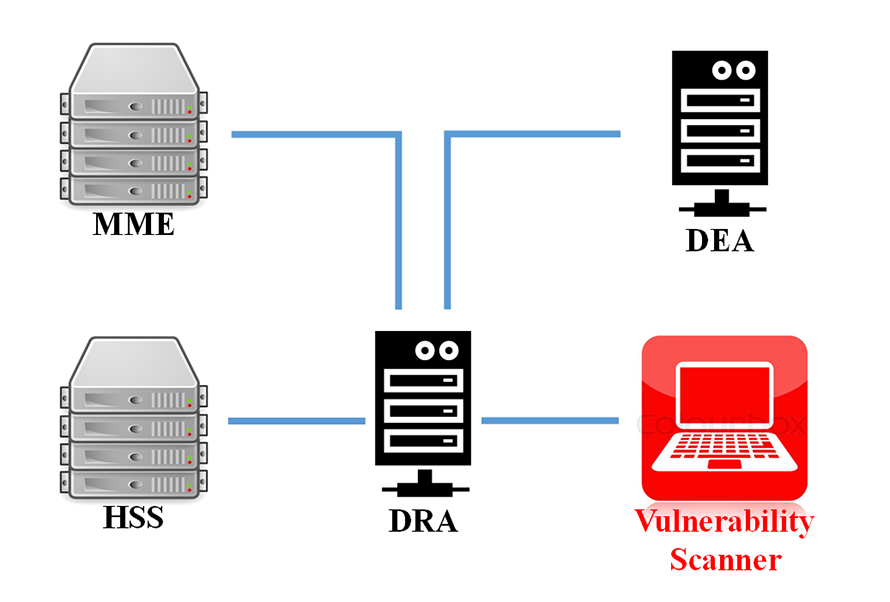

為了評估電信網路的安全性,電信核心網路滲透測試模擬了潛在攻擊者的行為。假設攻擊者是從營運商外部的網路中進行攻擊,電信核心網路滲透測試漏洞掃描主機用於模擬惡意程序。同時,該研究通常在某些情況下還會對內部攻擊進行調查。圖5~6顯示了用於連接到測試網路的兩個標準變體。

圖5 電信核心網路外部滲透測試

圖5 電信核心網路外部滲透測試

資料來源:Diameter vulnerabilities exposure report 2018

圖6 電信核心網路內部滲透測試

圖6 電信核心網路內部滲透測試

資料來源:Diameter vulnerabilities exposure report 2018

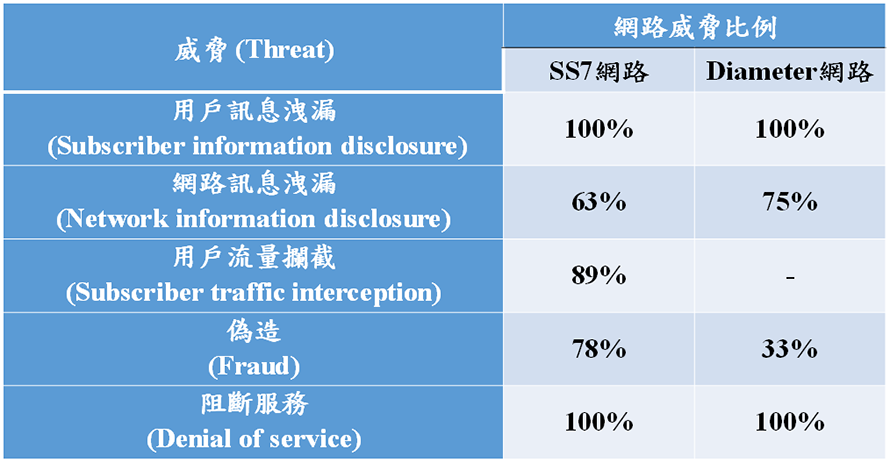

對Diameter信令協定的弱點攻擊,包括用戶訊息洩漏(Subscriber Information Disclosure)、網路訊息洩漏(Network Information Disclosure)、用戶流量攔截(Subscriber Traffic interception)、偽造(Fraud),以及阻斷服務(DoS)。

電信核心網路滲透測試單位對於使用SS7協定與Diameter協定的電信網路進行類似的研究,並檢查針對採用不同協定網路的攻擊成功率(表2)。攻擊者可以對使用Diameter協定的電信網路實現用戶訊息洩漏(Subscriber Information Disclosure)和阻斷服務。75%的電信網路允許洩漏有關營運商網路的資訊,50%的的電信網路面臨偽造風險。大多數移動營運商僅使用4G提供行動數據網路服務,其仍然使用3G提供簡訊或語音服務。

表2 對核心網路的攻擊成功率

表2 對核心網路的攻擊成功率

資料來源:Diameter vulnerabilities exposure report 2018

在4G中,可以進行用戶簡訊攔截。在導入IP多媒體子系統(IP Multimedia Subsystem, IMS)及相對應的VoLTE/VoWiFi技術後,可以使用SIP而不是Diameter來執行簡訊傳輸,因此可能進一步阻止用戶流量攔截的攻擊。

升級5G嚴防漏洞攻擊 電信營運商把關第一線

儘管Diameter協定中加入了保護機制,但在經過電信核心網路滲透測試單位的檢測,攻擊者仍可能同時攻擊行動通訊網路用戶和電信營運商網路。入侵者可以追蹤用戶位置、斷開數個用戶的連接來阻斷用戶服務,抑或將用戶設備切換到3G網路模式,並進一步利用SS7協定漏洞進行攻擊。由於電信營運商時升級5G並非一蹴可幾,在升級過程中搭配進階版長期演進計畫(LTE-A)網路與新無線電(NR)的5G非獨立組網(NSA)架構會持續運作,所以該漏洞也會影響5G的標準安全性。

因此,5G用戶將可能面臨相同的風險,而且電信營運商也沒有受到保護,導致攻擊者可以免費使用電信服務而造成財務損失。此外,電信營運商對現有威脅的意識不高,僅採取最少的安全措施,這些措施不足以確保行動通訊網路系統的安全。唯有電信營運商通提升電信安全的威脅意識,並顯著提高行動通訊網路用戶的通訊安全,才能大幅度降低用戶訊息洩漏、電信欺詐和阻斷服務等風險。

(本文作者任職於財團法人資訊工業策進會資訊安全研究所)