無線區域網路聯盟(Wi-Fi Alliance)是一個由全球支持Wi-Fi技術與設備之公司組成的非營利性組織;隨著技術的發展,至今,已有三百多名會員分布於二十多個國家,且Wi-Fi認證產品已普遍的被使用在無線區域網路(WLAN)上。主導產品認證與否的Wi-Fi認證(Wi-Fi CERTIFIED)計畫起於2000年3月,其負責驗證產品的相容性,並有助於確保WLAN產品的功能正常運作(表1)。至今在Wi-Fi聯盟推廣下,已完成逾五千個產品認證。

待測物種類繁雜 各有應用方案

關於待測物(DUT),Wi-Fi聯盟已詳細定義了產品的種類,依不同的產品種類,將會對應不同的測試項目。而以下則詳細介紹之。

舉例來說,當待測物為存取點(APUT)時,由於存取點可以是個人級或企業級,因此會有所不同。個人級存取點並不支援802.1x遠端身分驗證伺服器(AS),並僅支援預先共享密鑰(PSK),但企業存取點則必須支援802.1x遠端身分驗證伺服器。

而當待測物為無線用戶端(STAUT)時,也因為種類不同而有變化。目前無線區域網路聯盟已定義三種STAUT的種類,分別是手持式設備(HH)、消費性電子產品(CE)與個人電腦(PC)。在手持式設備中,主要歸類為較小尺寸、小螢幕尺寸並使用電池供電的產品,這些產品只支援最低的單空間串流(One Spatial Stream),且注重服務品質(QoS),產品包括行動電話、Wi-Fi電話、個人數位助理手機(PDA Phone)、可攜式多媒體播放器(PMP)等。

第二種則是消費性電子產品,主要用於家庭娛樂環境,典型應用在電子設備搭配無線通訊的影音傳輸,這類產品需要較高又穩定的傳輸品質。這些產品包括電視顯示器、DVD播放器、家庭劇院系統、多媒體伺服器、機上盒(STB)、調諧器、影像電話、可攜式多媒體播放器、數位相機或攝影機等。

第三種屬於個人電腦,也就是一般用於家庭及企業中的電腦網路設備,須具備高QoS的功能且提供高速又穩定的資料傳輸,以及較大的覆蓋範圍。這些產品包括桌上型電腦、筆記型電腦、平板電腦、家庭多媒體電腦、通用序列匯流排(USB)網路卡、PC網路卡與PCI網路卡等。

無線訊號須把關 安全認證不可輕忽

無線保護存取(WPA2)提供更高等級的安全保證,用戶如須存取網路則須要透過身分授權,根據IEEE 802.11i標準,WPA2符合美國國家標準與技術研究院(NIST)FIPS 140-2標準的加密演算法先進加密演算法(AES)。WPA2共有WPA2-Personal及WPA2-Enterprise兩個版本,WPA2-Personal使用預先設置的密碼保護未經授權的網路使用,WPA2-Enterprise則須通過一台遠端驗證伺服器去驗證網路用戶身分,同時WPA2也向下相容之前版本的WPA。

關於無線網路存取點(AP)的安全性,必須能夠符合以下幾點才能正常運作,包括啟用WPA2、WPA時,有線等效加密(WEP)必須關閉而不能被同時使用、啟用WPA2時,必須允許無線用戶端使用WPA2單獨模式與存取點混合模式通過驗證且連線、啟用WPA/WPA2時,驗證的WPA/WPA2須具備支援EAP驗證方法、啟用WPA2的預先共享密鑰(PSK)時,必須至少能 使用並輸入八位元的美國資訊互換標準代碼 (ASCII)、遠端使用者撥接認證服務(Remote Authentication Dial In User Service, RADIUS)伺服器必須能接受並輸入六十四字元的分享式密鑰(Share Secret)。存取點透過使用者介面若有任一項目無法符合以上設定,將不符合WPA2的測試標準,也就無法進行WPA2的認證測試程序。

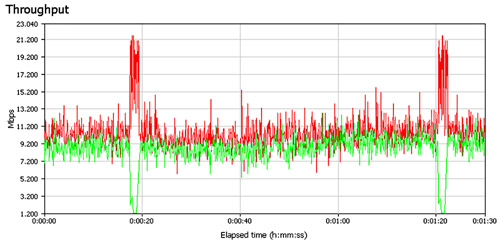

至於在資料吞吐量(Throughput)測試上,由於屬於相容性測試的一種,因此此測試主要以確保無線存取點可與各種延伸服務設定識別碼(ESSID)連線,能處理各種訊框、安全模式、省電模式、不同頻道、不同速率以及要求傳送(RTS)等功能為主。RTS限制不會與WPA2加密同時測試,該測試是模擬用戶端與存取點之間的互通性測試;資料吞吐量測試時間為90秒,包含上傳、下載兩個方向進行測試(圖1)。

|

| 圖1 WPA2-Mixed資料吞吐量測試圖 |

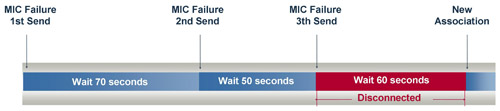

再看WPA對抗(Countermeasure)測試,WPA使用「Michael」的訊息認證碼,而為了避免較早發生在WEP的駭客入侵所常使用的重送攻擊(Replay Attack),常在WPA之中 加入具有訊息完整性查核(Message Integrity Check, MIC),而WPA使用的MIC則包含了幀計數器(Frame Counter),且存取點及用戶端皆必須能夠支援WPA對抗測試。

此測試目的,是為了確保Wi-Fi產品的自我保護,也期望測試中產品能夠從查核失敗中恢復的安全機制。舉例來說,如果在60秒內接受到數次的MIC失敗訊息,轉換通知於服務區內的用戶端並中斷連線,此測試驗證產品須能防禦持續60秒攻擊,在中斷連線的60秒後,用戶將可重新恢復連線(圖2)。

|

| 圖2 MIC失敗發生示意圖 |

另外,延伸認證協定測試(E-EAP)也是必須完成的工作。無線網路用戶在傳輸資料前,用戶將透過延伸認證協定測試去執行身分驗證,延伸認證協定測試包括七種廣泛被認定的EAP類型,以滿足不同的使用環境和設備等需求。

Wi-Fi聯盟於2005年4月,增加了五個被一般使用於WLAN環境所廣泛使用的可延伸驗證協定(EAP)類型,在WPA和WPA2認證項目中,這些新的EAP類型已擴展至Wi-Fi相容性認證之中。

在2009年5月Wi-Fi聯盟更新了它的EAP認證計畫,擴大支援WPA2企業級加密方式,該項目也一併增加了可延伸驗證協定的方法(New Extended EAP),支援的驗證測試類型從五種增加至七種,此更新是為確保Wi-Fi認證可滿足各種用戶的需求;此時增加的兩個新EAP類型EAP-FAST和EAP-AKA已於2009年8月增加至IEEE 802.11n測試計畫中,認證和密鑰協定(AKA)是未來下一代3G行動電話主要驗證用戶的方法;另一為經由安全通道的可延伸驗證(FAST),至今此項測試中共有以下七種驗證協定搭配至可延伸驗證協定(表2)。

而支援點對點模式測試(Ad-Hoc),由於此模式又可稱為獨立式服務區(IBSS),也就是說這類測試只針對STAUT,在符合以下條件情況下,STAUT就必須接受測試:必須能建立一個IBSS網路名稱(SSID),並可以將此設定至三十二字元的網路名稱,第一字元不能設為空值(NULL),必須能固定欲使用的無線頻道,且能建立不加密的IBSS,或者選擇性支援四十位元的WEP加密的IBSS;在此,WPA和WPA2不在IBSS的測試條件中,在IEEE 802.11a的產品測試中,其IBSS的最高速率須達到54Mbit/s,而IEEE 802.11g和11b產品則須維持在11Mbit/s。

在測試的環境下,STAUT建立一個點對點獨立網路時,必須是隨機產生一個獨立的基本服務組識別碼(BSSID),並且允許其他無線網路用戶搜尋及加入至所建立的點對點網路模式;而STAUT本身在IBSS測試項目中,也將測試自身是否能加入其他的網路用戶端所建立的IBSS網路服務區,在加入的測試中,也將調整頻道、加密方式,以驗證STAUT能否遵循該服務區所指定的設定條件。

兼顧安全性/便利性 Wi-Fi驗證更上層樓

無線區域網路的使用已十分普遍,且各種結合Wi-Fi的消費型電子產品的發展速度更為驚人,相對的無線區域網路的設備勢必考驗著各產品彼此之間的相容性,然而衍生的問題就是資料安全或駭客入侵等問題,所以安全性的驗證測試為這幾年Wi-Fi聯盟最重視的部分,從WPA/WPA2個人級加密到今年為企業級加密,新增EAP-FAST與EAP-AKA兩項EAP憑證等級,而EAP-FAST與之前Wi-Fi所推出的EAP-PEAP、EAP-TTLS類似之處在於用戶端不需憑證,只須透過使用者輸入正確的帳號密碼與伺服器端憑證去驗證,即可完成EAP連線。

而由於目前行動電話大多整合了Wi-Fi等無線技術,因此EAP-AKA的測試上的必要性也就此導入,AKA為目前3G高速行動網路中最常使用的加密機制,是針對2G行動網路SIM的增強型驗證機制,使用者可透過行動電話或個人電腦(PC)上的智慧卡裝置去完成憑證連線。自網際網路成為一種潮流,一些具有Wi-Fi功能的網路電話、遊戲裝置、數位多媒體以及具高速傳輸的IEEE 802.11n無線產品如雨後春筍般出現,以往消費者在購買產品時大多只考慮產品外觀與價格,現在國內消費者也逐漸慢慢地將「通過Wi-Fi認證」列入購買考量,以確保產品在不同網路環境的相容性與連線品質。

(本文作者為Bureau Veritas ADT主任)