隨著網路技術的發展,行動裝置具備聯網功能的比重也越來越高,消費者雖可透過行動裝置處理生活或工作大小事,卻須防範行動裝置成為網路惡意攻擊的對象。各種攻擊方式包括惡意軟體、資料通訊攔截、直接入侵等防不勝防,無論個人、企業乃至政府皆應正視此一問題,以避免造成損失。

不論是政府、大型企業、中小型企業或消費者,使用智慧型裝置管理個人的工作及私人事務已成為一種常態。這種廣泛的使用也讓行動裝置在應用方面有著急遽的變化,包括各種型態的媒體皆希望使用者能下載其應用程式,以提升產能並提供娛樂。

目前行動裝置的資料儲存量與筆記型電腦相當,同時還具有易攜帶的方便性,此外行動裝置也提供各種商業活動、網路銀行和商業交易服務。大體上,智慧型裝置已成為新的個人電腦,然而,其中還有一個重要的不同,儘管大多數的行動裝置和配備有防毒和其他端點安全性軟體的個人電腦,都執行相同的安全功能,但對行動裝置來說卻缺乏相等的安全防護。

瞻博網路(Juniper Networks)全球威脅中心進行一項針對2010年行動安全研究的報告,此報告將提供特定資訊以因應與行動裝置相關的攻擊方法,包括惡意軟體、遺失及竊盜、資料通訊攔截、攻擊入侵與不當使用及直接攻擊,以下將一一介紹。

惡意軟體瞄準高市占行動裝置

惡意軟體指的是間諜軟體、病毒、木馬程式與蠕蟲。市占率將影響行動惡意軟體的攻擊,例如諾基亞(Nokia)Symbian是目前主導全球市場的作業系統,因此有關Symbian惡意軟體在每日回報及分析樣本中成為極具影響性的角色,影響Symbian裝置的惡意軟體占Junos Pulse行動安全套件約77%的病毒定義資料庫。

Symbian及Windows Mobile是最常被拿來進行研究的行動平台,因此執行這些行動作業系統的裝置就成為惡意軟體最大攻擊的目標。惡意應用程式在這些平台上已能執行的惡意軟體種類,包括簡訊木馬病毒能將簡訊傳送至優惠費率號碼;背景通話應用程式對受害者收取高得離譜的遠距離通話費;鍵盤側錄應用程式及能自行增殖的程式碼感染裝置,並蔓延到通訊錄當中所列的額外裝置等。瞻博網路全球威脅中心也遇到多種型態的Symbian及Windows Mobile惡意軟體,在增殖期間變更其特性以躲避偵測。

BlackBerry作業系統、Android及iOS也同樣受到惡意軟體的波及,主要是受到間諜軟體應用程式監控裝置通訊,此類應用程式能在遠端控制間諜軟體。在大部分的情況下,如FlexiSpy、Mobile Spy及MobiStealth4等商業間諜軟體應用程式,能隱藏自己及對使用者的攻擊行動,這些間諜軟體應用程式讓攻擊者能監控每則文字簡訊/多媒體簡訊、電子郵件、內外通話紀錄、位置,甚至能從遠端聽取語音談話。

儘管商業間諜軟體在行動安全議題上屢見不鮮,但目前在所有執行中的行動作業系統中最大的惡意軟體應用程式已透過各種應用程式商店迅速繁殖擴展。應用程式商店的建立,是讓即使是入門的開發商也能有方法創造並配銷可獲利的應用程式,因此,此類商店就成為惡意軟體傳播的最佳傳輸平台。關於應用程式商店安全及檢驗、管理和監控應用程式的方式有眾多爭議,最終還是需要端點安全性軟體。

智慧型手機遭受攻擊比例不斷增加

2010年時,系統管理、稽核、網路、安全(SANS)報告顯示出,有85%的智慧型手機使用者在其行動裝置上並未使用防毒解決方案,15%的受訪者在其智慧型手機上使用防毒保護軟體掃描惡意軟體,五名當中就有一名使用者表示曾受惡意應用程式的感染。根據SANS指出,他們注意到該數據比其在北美地區針對整體個人電腦感染率的報告要高,其中差距介於7~10%間。

在所有調查報告當中,瞻博網路行動客戶有61%受到來自間諜軟體的感染。此間諜軟體能監控裝置中任何及所有形式往返裝置的通訊,而且其設計能使之隱藏於裝置上,因而透過傳統的方法無法偵測,需要有更先進的行動防護惡意軟體產品進行偵測,且所有Android裝置受到的感染皆來自於間諜軟體。其中,有17%是來自於藉由簡訊傳至優惠費率號碼的簡訊木馬病毒,往往讓使用者或企業損失無法挽回的成本。

與前幾年相比,廠商惡意軟體定義資料庫中的所有識別碼,有三分之一都是在2010年加入,這表示在2002~2009年間所產生每兩個識別碼即等於2010年產生的一個識別碼,亦即2009~2010年的識別碼增加率為250%。

2010年1月首次出現Android的第一個銀行網路釣魚應用程式,是由Droid09公布,該程式自稱是銀行帳戶的應用程式,可讓客戶存取網路銀行。當使用者登錄其相關銀行帳戶和密碼等憑證時,這些資訊馬上就會被傳到不知名的位置。

2010年3月還有另一個備受高度矚目的Android攻擊發生。有報告指出,沃達豐(Vodafone)從製造商送出的裝置配備有預先載入「蝴蝶殭屍網路」(Mariposa Botnet)的SD卡,使Windows系統受到波及。當使用者取出其新的裝置並用通用序列匯流排(USB)連接其個人電腦,以轉存檔案或同步化時,該SD卡的自動執行功能會初始化並以「殭屍網路」病毒感染使用者的電腦。

2010年夏季,瞻博網路全球威脅中心進行Android市場的分析,以識別進行惡意活動的應用程式。調查結果顯示每二十個應用程式就有一個會在使用者不知情或沒有互動的情況下撥打電話,有二十九個應用程式取得已知間諜軟體應用程式完全相同的許可,有八個應用程式取得相當危險的許可並有可能「圍堵」裝置,使其完全無法使用。結果還發現,有三百八十三個應用程式能讀取或使用來自另一個服務或應用程式的驗證憑證,且在所有應用程式中,有3%要求在使用者沒有互動或授權的情況下傳送簡訊的許可。

Android受攻擊事件層出不窮

此調查還顯示出其他惡意的應用程式,最後皆納入保護客戶的識別碼。2010年7月Android市場中發現一個名為「Tap Snake」的應用程式。「Tap Snake」是一個間諜軟體,利用全球衛星定位系統(GPS)監控裝置的位置,而且夾帶著另一個應用程式「GPS Spy」。此程式會安裝在攻擊者的Android裝置上,用於存取該「Tap Snake」遊戲上傳裝置位置的入口網站,做為監控之用。

另外,在2010年8月也發生了一個傳遍世界的重大Android攻擊新聞,名為「Fake Player」。「Fake Player」是Android第一個已證實波及俄國使用者的簡訊木馬病毒。此應用程式會佯裝為媒體播放應用程式,將簡訊傳至俄國的優惠費率號碼,每個簡訊以6美元(170盧布)收費。更令人驚訝的是,「Fake Player」從原始版本起已過兩次按月更新,最近一次更新是在2010年10月中。

蘋果(Apple)iPhone曾遭到不太知名的惡意軟體攻擊,不過已發現該應用程式擷取使用者資料,並暗中在裝置外傳輸此資訊。至今關於iPhone的一大憂慮是在手機破解(Jailbroken)裝置和網路手機破解的公用程式。此類破解裝置和公用程式會讓沒有戒心的受害者連上會攻擊個人電腦的惡意網站。

RIM也曾發布一些的商業間諜軟體的案例,如FlexiSpy、Mobile Spy、MobiStealth和SpyBubble等惡意軟體。使用者如果姑息這些間諜軟體應用程式存在於黑莓機(BlackBerry)上,在當這些裝置連接到公司的資產時,就會對這些資料的機密性、完整性及可取用性造成極大的風險。

遺失及竊盜造成嚴重個資外洩問題

行動裝置的可攜帶性讓使用者能在任何地點都能持續存取商業和個人資訊。然而,卻也因為行動裝置的遺失或遭竊盜而導致出一些重大風險。瞻博網路客戶資料顯示,在這些已註冊Junos Pulse行動安全的企業、消費者和政府單位中,二十位就有一位在遺失行動裝置後立即採取行動尋找、鎖定、清除或備份其裝置。

一項針對已註冊的客戶調查中發現,有三分之一的用戶在遺失其裝置後會透過Junos Pules中的定位功能顯示找到該裝置位址。其中77%的用戶依照尋找位置的要求傳送指令鎖定裝置,然而30%的用戶則未在裝置上設定解除鎖定指令,造成裝置可能並未被搜尋到。在這種情況下,最安全的做法是進一步發出清除指令,以完整移除手機上所有資料。

Wi-Fi易受通訊攔截

資料通訊攔截對連上網路的裝置是很大威脅,且對智慧型手機更有著直接性的威脅。智慧型手機的優點是在手機的網路上有加密,需要特殊專用設備和工具才能存取必要的適當頻率,竊取裝置和手機基地台間的通話。儘管如此,這種加密早已遭到破解,且破解的方法也有公開的完整文件紀錄。大約50%的智慧型手機包含無線區域網路(Wi-Fi)功能,預計在2014年以前,高達90%的裝置會配備這項功能,因此,通訊攔截的威脅會因Wi-Fi竊聽和截取的風險而更被突顯出來。

在一份研究調查中顯示,一旦行動裝置切換到Wi-Fi網路,就很容易受到中間人(MITM)的攻擊,而任何其他在此部分的網路連線裝置亦然。在MITM的攻擊方法中,攻擊者會將自己引進通訊串流,大體上,攻擊者扮演通話的中間人角色,同時記錄通話方間轉送的所有資訊,進行MITM攻擊的工具到處都可取用,而且攻擊方法在Ethicalhacker.net.等網站上也有充分的文件紀錄。

資訊是否被攔截,通常視在正常交易過程中,智慧型手機應用程式處理傳輸資料的方法而定,通話間的通訊可能是用明碼電文(Clear Text)傳輸,因此中間人容易截取到資料。

攻擊入侵與不當使用多由人為主導

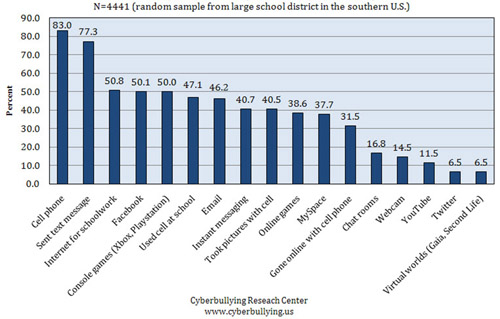

從許多不同安全層面來看,人為因素在行動安全是扮演著主導的角色。在2004年,網路霸凌研究中心(Cyberbullying Research Center)的設立使其有方法能追蹤並告知大眾,其子女在上網時從同儕中所面臨到的危險,對此加以研究、記錄和追蹤。其中最重要的發現結果之一,是手機持續為青少年使用最普遍的科技裝置,將近有83%的青少年表示每週至少使用一次手機(圖1)。

|

| 圖1 10~18歲青少年每週使用科技種類統計資料 |

然而,所有的這些社交媒體工具也是青少年表示被同儕威嚇和騷擾的方式來源。而且若將這些問題綜合來看,所有的這些媒體工具皆可輕易從智慧型手機存取,其中,有20.8%受訪的青少年曾受到特定形式的威嚇。

除了網路霸凌外,青少年還使用其行動裝置傳送色情短訊。如同家長在職場上能和公司保持聯繫一般,智慧型手機也使得青少年能和其關係密切的朋友保持聯絡。研究調查顯示,有20%的青少年曾利用手機傳送自己全裸或半裸的相片或影片;有39%的青少年傳送色情挑逗的簡訊。而這些透過手機將色情簡訊傳給他人的青少年表示,收件者可能只是在網路上認識或甚至素未謀面的人(29%);44%的青少年也坦承有意和本身對象以外的人分享色情挑逗內容。

同樣的,智慧型手機也會遭到一般人和企業員工的濫用,而公司對資料洩漏也表示相當憂慮。企業安全系統管理者有責任確保網路內資訊的安全,也有責任確保資訊不會被外洩以致濫用。智慧型手機就如同筆記型電腦和USB隨身碟,能提供便捷的方法傳輸大量資料,尤其現今的智慧型手機具有16GB的儲存功能,讓使用者能將大量的公司資料透過USB連線傳輸至手機記憶卡。另外,行動裝置的相機功能還能讓不懷好意的員工以傳統電子郵件監控技術普遍無法偵測的格式,在企業組織外傳輸重要的資訊。

直接攻擊主要目標為系統

在個人電腦的領域中,緩衝區溢位攻擊(Buffer Overflows)及類似的直接攻擊常見於系統攻擊。這些攻擊的目標可以是裝置及執行相關通訊協定的電腦介面、子系統、瀏覽器和程式,因為裝置可經過掃描和列舉,以識別使用中的裝置和作業系統類型,如此攻擊者便能先行準備並發出直接的攻擊。行動裝置與簡訊/多媒體簡訊介面的額外元件共用這些相同的威脅方法,至於智慧型手機,直接攻擊的目標則分為兩部分,一為攻擊入侵裝置以取得裝置功能及資料的控制;另一種則為阻斷服務攻擊(Denial of Service, DoS),使裝置或元件無法使用。

迄今為止,許多例子顯示出行動裝置攻擊主要著重於智慧型裝置的簡訊/多媒體簡訊傳訊元件。包括Symbian著名的「Curse of Silence」攻擊是值得注意的例子,它是藉由傳送特製的簡訊,使得絕大多數的Symbian使用者只要收到該簡訊就會變得無法使用。

蘋果iPhone裝置只要收到攻擊短訊就能讓攻擊者對iPhone裝置有完全的控制。包括能撥打該手機、存取網站、啟動裝置相機,而且傳送額外的攻擊簡訊給通訊錄中所列的連絡人,以進一步散播攻擊。網路上也有類似Windows Mobile和Android簡訊攻擊的報告和討論。

低科技的阻斷服務攻擊方法持續波及所有類型的智慧型手機。報告顯示,使用者在第一時間的回應時非常仰賴簡訊。藉由將成千上百個簡訊傳送至各智慧型手機,造成裝置在接收訊息郵件時無法從一堆無用的訊息中區別出有用的,抑或無法適當地利用裝置的簡訊功能。

除了簡訊以外,2010年時還發現瀏覽器的安全漏洞。在iPhone方面,存取網頁的動作也有可能造成破解裝置,甚至在已知情況下,還使作業系統的各種元件無法繼續作業。2009年Android的瀏覽器已被證實有安全漏洞。此安全漏洞讓攻擊者能存取裝置上的重要使用者資訊,而且已被列為嚴重的問題。

隨著行動瀏覽器的能力變得與個人電腦的一樣強大,瀏覽器攻擊將會持續並明顯的增加。在個人電腦方面,有一大部分的已知安全漏洞利用瀏覽器的弱點,而此趨勢可預期會轉換到行動裝置。

智慧型手機惡意攻擊接二連三

智慧型手機和其應用功能在2009年開始有激增的現象。整體而言,2010年行動安全狀況在行動安全發展方面有其獨特之處。經審視特定的攻擊案件,可清楚發現從2010年開始,智慧型手機正遭到嚴重安全漏洞的攻擊,並且仍然持續受到攻擊中。在全面性審視下可以清楚的看出,行動裝置的威脅已如何超越病毒而擴展至間諜軟體、遺失和竊盜、安全漏洞攻擊和不當行為、資料通訊截取和直接攻擊。這些安全漏洞攻擊領域在所有的智慧型手機平台已超越假設的範疇,已真實的發生、有充分文件紀錄並有例可循。隨著裝置使用和裝置安全漏洞攻擊增加,行動安全產品的缺乏將持續大幅度地使裝置、政府、企業和個人資料容易受到攻擊和損害。