現今全世界所使用的絕大多數儀表,均非智慧型裝置。公用事業公司正如火如荼地運用先進讀表基礎建設(AMI),針對其讀表及資料收集系統進行現代化。這些公司正在對其舊有的讀表及資料交換基礎建設升級,以便運用此新功能。

在電力配送系統中所使用的AMI和自動讀表(AMR)功能,有潛力在短期內為能源供應商及其客戶省下可觀的支出。能源供應商可獲益於更多有效的讀表、更少的貨車出車(即減少維護人員的派遣頻率)、停電位置辨別、遠端連線/中斷等。

能源消費者也能藉由充分運用即時能源計價、離峰費率及各種能在公共事業及其客戶之間達成雙向通訊網路不同方案的優點,來降低其能源成本。

公共事業、立法者及客戶開始了解為客戶連接更智慧性和積極回應系統需求的好處。由於先進電表系統架構(即智慧電網)不但結合多層面的技術,且須仰賴網路連線能力,因而造成安全性的問題。所以,在最初階段就得設法解決問題。

智慧電網生態系統日漸成形

電子機械電表已發明超過一個世紀,但除了在過去幾年引進AMR和AMI外,進步十分緩慢。然而,近來的經濟衰退令人們日益強調節約能源,也加速如AMI/智慧電網(Smart Grid)等智慧型讀表技術的成長。

AMR通常是指毋須藉由實際現場存取或目視檢查儀表的方式,來讀取公共事業儀表。通常,在AMR系統中,電表資料會透過通訊網路,從儀表傳遞至公共事業,是屬於單向的通訊。

AMI提供更為精密的雙向通訊系統,以便從網路相連的裝置如電表、瓦斯表、水表來收集、測量及分析能源使用的情形。AMI包括軟體、硬體、通訊、客戶相關的系統及電表資料管理(MDM)軟體。藉由AMI/AMR,公共事業公司可引進時間電價、尖峰計價等需求回應功能,以及停擺偵測和評估,並藉此為客戶提供節省能源與成本的方法。

例如,客戶可於住家中安裝家庭區域網路(HAN)來連接智慧型裝置。這些裝置可包括電腦、智慧型恆溫器、空調、家庭保全系統、智慧型設備或其他數位裝置。裝置之間的交互通訊可以採用有線或無線,或是同時混合使用如Zigbee/家用電力線(HomePlug)等技術。

HAN具備雙向通訊功能,可測量、驗證、分派需求回應,並對客戶提供回應顯示內容,針對各種不同設備的使用,顯示其經濟效果。例如,可以設定配備智慧型電表技術的洗衣機在非尖峰時段自動開始洗衣,以便讓消費者利用較低費率的優點。這同樣可適用於自動灑水器之類的其他智慧型設備,以便在指定時間自動開啟,以管理尖峰負載。另一種網路拓撲,則是以家用電腦(家用閘道器)來與智慧型設備對話,並連接智慧電表(圖1)。

|

| 圖1 智慧型儀表網路 |

智慧型儀表在連接網路時,可直接對公用事業公司報告其測量值。這可以由安裝在電線桿上的無線收發器,透過與安裝在消費者家中的智慧型電表通訊,並將資料傳送至公共事業公司所維護的子站台或中央資料庫完成。公共事業公司可將此資料張貼在網際網路上,讓消費者得以線上存取各自的資料,以了解詳細的使用情況。

如Google之類的公司已開始與公共事業公司合作,分析此一線上資料。Google Power Meter就是一種這樣的電力使用量監控工具,可從公共事業智慧型電表及家庭能源管理裝置接收資訊,並以網頁式的圖形格式向客戶呈現此資訊。這些應用程式可為不同設備如洗衣機、電冰箱、電視等提供消耗能源的詳細資訊,讓客戶能夠分析和管理其耗能及節省成本。

請注意,為了落實此一目標,必須由公共事業公司設定智慧型儀表,以實施尖峰和非尖峰使用量不同費率的時間式讀表。

圖2顯示一個更具未來性、具有自我修復功能的智慧電網生態系統。如圖所示,可從客戶的所在地,透過網路連線一路追蹤至控制電力產生及流動的配電子站台。

|

資料來源:photobucket.com

圖2 智慧電網生態系統 |

除了與智慧型恆溫器、智慧型水加熱器、智慧型設備等智慧電網元件通訊外,客戶HAN也可與插電式油電混合車(PHEV)/儲存體、太陽光電(PV)陣列及風力發電機通訊。由太陽能板在離峰時段所產生的能源,可儲存到電池中以供日後使用。從太陽能板/小型發電機所產生的額外能源,可反饋回電網,以降低電網的整體需求。

所有HAN裝置皆透過如ZigBee或無線網狀網路等網路,連線至智慧型控制器/儀表。收集器節點可透過通用的通訊機制,包括網際網路與公共事業公司通訊。

智慧型裝置,尤其是能回應波動(例如因為電網中的系統受干擾)而自動關閉的設備,可對子站台傳送訊號,以隔離某些區域或關閉電力。

這些智慧電網技術目前正逐步擴大應用。目前電力電網的運作和控制,必須仰賴電腦、軟體及通訊技術的複雜網路,若遭到駭客破壞,即可能造成重大的損害,包括長時間的停電和電力設備的毀損。因此,必須減低這些系統中已知的漏洞,以增加智慧電網的安全性及成功率。

智慧電網儀表面臨網路攻擊威脅

未來智慧電網或先進儀表勢必大幅仰賴不同的通訊技術,無論是有線或無線。增加不同智慧電網元件之間的自動化等級後,也將增加電腦所控制的電子元件及軟體受到潛在網路攻擊的機會。

網路攻擊具有獨特的特性,可以從世界上任何地方的遠端位置,透過公共網路來發動。根據華爾街日報的報告,網路駭客曾滲透進美國電力電網,並留下可用來干擾系統的軟體程式。網路攻擊可能造成的結果,包括破壞發電機、電力中斷,甚至電網不穩定。世界各政府也已開始正視這項威脅的嚴重性。

有許多研究已找出數種攻擊AMI網路中所用無線裝置的方法。因為這些無線裝置並不在公共事業實體安全性範圍內,所以有遭破壞的高度風險。一分由Goodspeed所完成的研究顯示駭客如何從這些裝置的記憶體擷取資料(包括網路驗證所使用的金鑰),以及駭客如何修改裝置記憶體以插入惡意軟體。AMI裝置中的其他漏洞,還包括不安全的資料、序列連線或遠端存取除錯連接埠。

除了實際篡改儀表以改變特性外,大部分已知的漏洞皆與通訊媒介和通訊協定有關,因為連接網際網路的電網,也會承襲其安全性弱點。每條通訊路徑對於經驗豐富的駭客來說,都是可能的攻擊途徑。而且有許多潛在的進入點未受到實際的保護。無線網路可被駭客輕易監控,並容易遭到中間人(Man-in-the-Middle)攻擊。接著討論一些可供部署以保護通訊管道安全,並讓智慧電網更為安全及可靠的技巧。

保護通訊連接埠安全

下列是一些可加以實施,以保護智慧電網生態系統中通訊管道安全的建議技術:

| ‧ |

|

| |

在電網的實體間,使用許多不同的資料交換通訊協定。這些通訊協定包括傳輸控制通訊協定(TCP)/網際網路通訊協定(IP)、超文字傳輸通訊協定(HTTP)及檔案傳輸通訊協定(FTP),皆廣泛用於全球的資訊技術領域。這些協定並不是非常安全,而且有許多漏洞,因為所傳輸的資料無太多限制,可輕易地被駭客所竊取。

不安全的通訊協定應會被網際網路通訊協定安全性(IPSec)、安全通訊端層(SSL)/傳輸層安全性(TLS)和安全殼層(SSH)所取代。IPSec使用加密技術,以便在私有網路的參與點之間提供資料機密性、完整性和驗證能力。

TLS是經由網際網路工程任務組(IETF)所標準化,是一種可藉由使用資料加密來保護及驗證跨公共網路通訊的通訊協定。這些通訊協定乃是設計用來防止竊聽、訊息偽造及干擾

另一種通訊協定是SSH,它是一種用來在網路上登入其他電腦,並在遠端電腦上執行指令的程式。SSH能用來遠端登入電力電網交換設備,以監控狀態或傳達指令。SSH能在不安全網路的兩部主機之間,提供強力驗證及安全加密通訊,並可用來取代rlogin、rsh、rcp、rdist和telnet。SSH能保護網路免於來自像是IP位址偽裝、IP來源繞送和DNS詐騙之類的攻擊。 |

| ‧ |

|

| |

幾乎所有安全通訊協定(包括上述任一項),需要一種或更多的加密技術將資料加密。其中一種廣為使用的加密演算法是對稱金鑰加密法中所使用的進階加密標準(AES)。AES不論用於軟硬體皆十分快速、相對容易實作,且只需要較少記憶體。

AES具有良好的保護資訊分類的能力。最初在產品中實施AES,是為了保護國內安全性系統,因此在購置產品之前,保護必須由美國國家安全局(NSA)所檢討及認證。AES支援128位元、196位元和256位元三種金鑰。金鑰長度越長,越能提供更佳的安全性。

使用128位元AES加密,可將個別儀表及儀表資料收集單元之間的通訊予以加密,以防止敏感客戶或讀表系統資訊遭到竊取。可以確保資料細節的隱密性,因此保護資料的完整性,讓駭客不易窺探及修改資料,並防止可能鎖定特定家庭或在智慧電網網路中散布的中間人攻擊。

|

| ‧ |

|

| |

對於大量資料來說,對稱金鑰加密法或許不錯,但可能無法提供像不對稱金鑰加密法一樣的最高安全性等級,例如使用橢圓曲線數位簽章密碼系統(ECDSA)加密任何控制項/指令如遠端中斷/連接即時計價變更等。它能確保較高等級的驗證,讓指令控制電網設備。以橢圓曲線密碼系統(ECC)為基礎的金鑰交換,能提供高安全性等級。

ECC也可以由像是ZigBee等無線網路用來提供數位認證,以便在智慧電網生態系統中的ZigBee節點/裝置之間交換資訊。 |

| ‧ |

|

| |

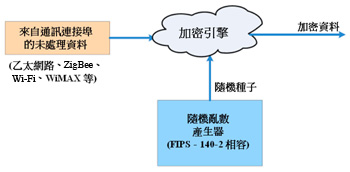

幾乎所有的安全密碼及加密金鑰,皆須仰賴隨機種子。使用虛擬亂數來產生秘密金鑰,可能會造成偽安全性。所產生的隨機種子必須真正是隨機的,才能避免模式分析攻擊。

|

| 圖3 使用NIST相容隨機亂數產生器進行資料加密 |

美國國家標準與技術局(NIST)建議使用FIPS-140-2相容的隨機亂數產生器,以提供更高的安全性等級。來自通訊連接埠的未處理資料,會使用真正隨機種子加密(圖3)。強烈建議不應將在硬體中所實作的隨機產生器用來當作軟體產生的隨機亂數,因為它並不安全,且可輕易破解。

另外值得注意的是,所產生的隨機種子不應存在於任何記憶圖暫存器或可讀取軟體中,且應僅提供給加密法引擎。在發生任何篡改事件時抹除金鑰,也是相當好的做法。

|

| ‧ |

|

| |

除錯連接埠機制是一種駭客用來執行未經授權程式碼、掌控安全應用程式及以權限模式執行程式碼的已知方法。IEEE標準1149.1(AKA JTAG)的除錯連接埠,能為駭客提供所有破壞系統安全性機制,並掌控作業系統所需要的方法。所以,應嚴格禁止使用未經授權的除錯連接埠,以便確實保護系統的安全。 |

為此,安全系統通常包括提供驗證金鑰,以存取除錯系統的選項。這可以建置在處理器上的硬體除錯系統內,或可透過應用程式內的軟體加以實施。為提供更高的安全性等級,同時允許除錯,建議須要進行除錯存取時,在伺服器使用最高的安全性等級驗證。伺服器可藉由這種方法,同時監控任何嘗試的除錯存取,以及管理存取金鑰。另外須注意的是,在對智慧電網控制設備進行遠端除錯時,也可套用相同的規則。

(本文作者任職於飛思卡爾)