近年工廠數位化喊得震天價響,邁向工業4.0似乎就能一步登天。但橫在美麗願景之前的,卻可能是冗長繁雜的細部改善。轉型已箭在弦上,遵守新網路安全產業標準,建立透過雲端與其他工廠系統同步運行的工廠,勢所必然。

涉及工廠數位化的工業4.0(Industry 4.0),對工業市場領域的組織領導者而言具有著不同的意義,隨著工廠設備變得智慧化和互聯,數位化影響可能對網路安全產生著廣泛的影響。例如,這可能意味著對工廠進行轉型以提高自主性和客製能力,從而提高營運總成本,並且為客戶帶來更高的價值。這還可能意味著,系統和子系統供應商正讓工廠設備變得更加智慧,以實現更大型多單元系統內部和各企業系統之間製造單元的即時決策和自主交互。透過工業4.0解決方案的方式,採用這些解決方案的策略,將取決於它們將在價值鏈中的整合位置,以及在工廠內的整合深度。

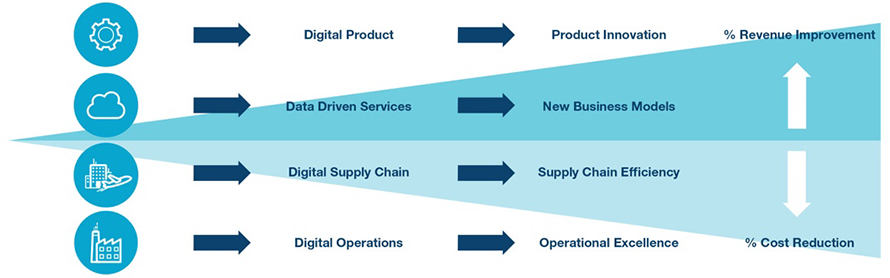

工廠的數位化正在改變價值鏈的各個方面,並直接影響企業的營收和獲利(圖1)。最常討論的是創新,它可以解鎖新的收入來源,例如新產品、新服務或兩者的某種組合。數位化生產、處理的使用以及邊緣資料的分析,都需要新的產品創新,而中繼資料的收集,則產生了優化控制、維護和使用的新服務。數位化生產的兩個方面都存在於價值鏈的不同部分,直接影響收入表現。

圖1 工廠的數位化正在改變價值鏈的各個方面,並直接影響企業的營收和獲利。

圖1 工廠的數位化正在改變價值鏈的各個方面,並直接影響企業的營收和獲利。

另一方面,降低成本的舉措側重於提高供應鏈效率和優化運營績效。這些改進要求在自己的工廠中採用功能更強大的產品和服務。實現工業4.0的線下效益必須要採用新產品創新。根據人們利用工業4.0解決方案的方式,網路安全性原則將必須發生變化,以確保能在工廠中成功採用和擴展數位解決方案。

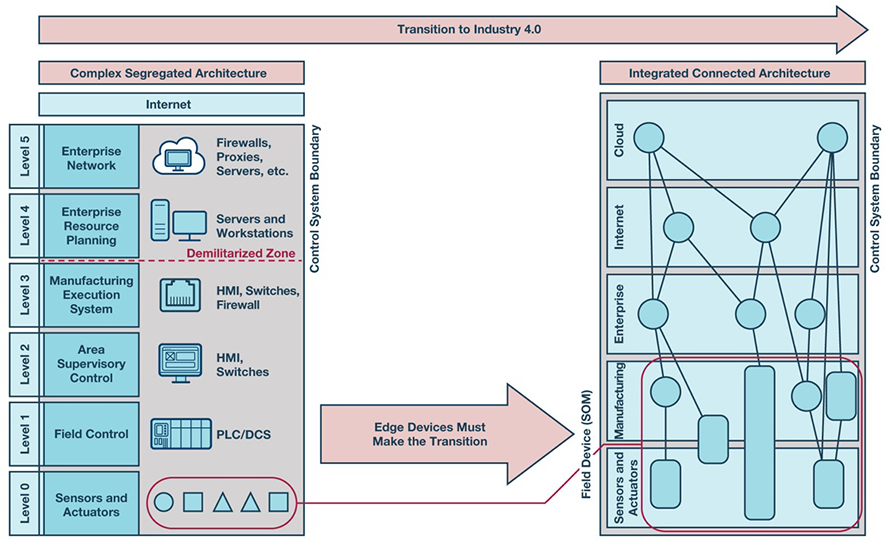

網路安全性原則也將根據普遍數位解決方案在工業控制回路邊緣的整合方式而有所變化。傳統的工業自動化架構迥然不同,並且依賴於將現場設備的控制與工廠的其他資訊系統、服務和應用隔離,以防範網路安全威脅。

此外,實際的現場設備通常是具有有限資料交換和邊緣處理的點對點解決方案,而這也就限制了任何一個設備對系統所造成的網路安全風險。顛覆這種典型的架構並非易事,其須要採用分階段的方法。工業4.0解決方案的積極採用者將須要確定他們希望在工廠中所整合之新技術的深度,並推動實現這些願望的網路安全性原則。

新的工業自動化架構有望顯得與眾不同。傳統上,使用普渡(Purdue)模型或類似模型將工廠劃分為五個不同的級別,而未來的工廠架構可能並不等同於此一模型。未來的現場設備將檢測和執行與製造執行和控制相結合。這些設備不僅會在工廠中聯網成一個整合互聯架構,而且,其中一些設備將直接連接到企業系統、網際網路和雲端服務,這會極大地增加任何一台設備為系統帶來的網路安全風險。

無論以何種方式感知未來的工業4.0架構,實現最終目標都將採用多管齊下的方法和網路安全性原則,該策略與在工廠中整合數位解決方案的意識強度有關。

按部就班不躁進 實現網路安全工業4.0

對於完全整合解決方案後,工業4.0會是什麼樣子,則具有很多不同的觀點。有些人認為傳統的工廠設計將基本保持完整,而另一些人的觀點則更加激進,認為新工廠將難以被傳統標準認可。但每個人都認為工廠正在發生變化,而且不會在一夜之間發生。這種過渡有一些明顯的原因,但主要原因,是目前現場設備的使用壽命。這些設備的設計執行時間超過20年,並可以繼續運行更長的時間。

努力改造這些設備以實現額外的功能和連接是可行的,但是它們將受到其硬體設計的限制,並且工廠系統架構將不得不補償它們的不足之處。從網路安全角度來看,這些設備將始終受到限制並存在網路風險。安全設備需要安全的架構和系統設計方法。對具有安全功能的設備進行改造只是權宜之計,將始終留下網路安全性漏洞。

完全過渡到數位化工廠,將要求設備實現高安全水準,並增強這種安全水準以便能夠抵禦網路攻擊,同時不影響它們即時共用資訊和做出決策的能力(圖2)。彈性即從困難中快速恢復的能力,會對網路安全的實施方式和實現網路安全工業4.0的必要步驟產生著巨大的影響。

圖2 過渡到完全數位化的工業4.0工廠

圖2 過渡到完全數位化的工業4.0工廠

要克服的第一個主要障礙,是要遵守新的網路安全行業標準和最佳實踐。要在不斷變化的工廠內實現合規,須要採用不同的方法。傳統方法應用資訊技術(IT)安全解決方案來隔離、監視和配置網路流量,將無法在工業4.0工廠中提供所需的彈性。

隨著設備實現互聯並共用即時資訊,將需要硬體安全解決方案來實現自主即時決策,同時保持工廠的彈性。隨著網路安全方式的變化,組織也須要適應以迎接新的挑戰。許多組織正在進行重組以構建網路安全能力,既可以從傳統的工程組織單獨管理,也能夠整合到整個組織的專案團隊中。建立一個能夠實施網路安全解決方案策略以滿足行業標準和最佳實踐的組織,是實現工業4.0願望的第一個重要步驟。

在組織採用新興安全標準建立穩固的基礎之後,以及當他們有能力管理跨產品生命週期和跨組織邊界的安全要求時,就可以專注於在工廠單元內提高自主性。只有當工廠內的設備變得足夠智慧,能夠根據接收的資料做出決策時,才能以實現自主。網路安全方法是一種系統設計,構建能夠證實信任資料產生來源的資料之邊緣設備。最後,有信心能夠透過網路安全系統來提供即時的決策,該系統能夠接受來自現實世界的輸入資訊、評估其可信度並自主行動。

最後一個問題是建立一個不僅連接到雲端,而且透過雲端服務與其他工廠系統同步運行的工廠。這需要更廣泛地採用數位解決方案,由於完全過渡到數位工廠所需的時間,最終這將成為最後的障礙。

目前的設備已經連接到雲端,但在大多數情況下,這只是為了接收資料。然後分析這些資料,並從工廠車間遠端做出決策。這些決策的結果可能是加速或延遲維護或微調自動化過程。今日,由於現場控制在工廠本地進行並與企業系統隔離,因此很少會從雲端執行這些決策。隨著工廠車間採用更多的自主性,透過雲端服務監控工廠,以及跨企業系統共用即時資訊也將變得更為重要(圖3)。

圖3 工廠廠區的自主性採用

圖3 工廠廠區的自主性採用

透過硬體安全性 逐步打造互聯工廠

工業標準正在推動著對於硬體安全性的需求,而這些標準實現了更高的安全水準,以能夠在工廠中實現互聯解決方案。增加控制的存取和可存取性意味著新風險,如果不將設備級安全性與硬體信任根相結合,則傳統IT安全解決方案無法抵禦這些風險。當設備連接到網路時,這些設備就成為整個系統的存取點。這些存取點中的任何一個可能造成的損害都會擴展到整個網路中,並且可能使關鍵基礎設施易受攻擊。

依賴防火牆、惡意軟體檢測和異常檢測的傳統安全方法須要不斷更新和配置,並且容易出現人為錯誤。在今日的環境中,應假設對手已經在網路中。為了抵禦這些對手,須要採取深度防禦和零信任方法。為了最大程度地確保互聯設備正常運行,設備中需要硬體信任根。現今,在設備中建立正確的硬體關聯,對於未來向數位工廠過渡而言,可謂至關重要。

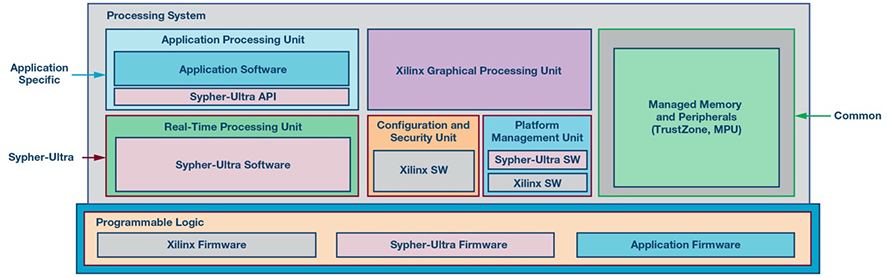

透過利用現場可編程閘陣列(FPGA)的賽靈思(Xilinx)Zinq UltraScale+ MPSoC(ZUS+)系列,亞德諾(ADI)開發了Sypher-Ultra,其透過具有多層安全控制的高保證加密系統,為要產生和處理的資料的完整性提供更高的可信度(圖4)。它利用ZUS+的安全基礎以及該公司開發的其他安全功能,助力終端產品滿足安全要求,如NIST FIPS 140-2、IEC 62443或汽車EVITA HSM。Sypher-Ultra位於嵌入式ZUS+功能和最終應用之間,為設計團隊提供單晶片解決方案以實現安全操作。

圖4 亞德諾的Sypher-Ultra建置

圖4 亞德諾的Sypher-Ultra建置

為提供高保證安全性,Sypher-Ultra平台採用可信執行環境(TEE),為靜止和傳輸中的安全資料提供基礎。與安全相關的功能主要在即時處理單元和可程式設計邏輯中執行,讓設計團隊能夠在應用處理單元內輕鬆添加其應用。該設計使產品團隊無須掌握安全設計和認證的所有複雜之處,同時確保能夠安全操作。

制定實現更高設備級安全性的途徑是充滿挑戰的,特別是在考慮到上市時間限制需要滿足數位工廠要求嚴苛的建置腳步時。實施安全性是極其複雜的,其需要獨特的技能組合和流程。該安全平台為設計團隊提供一種解決方案,可在靠近工業控制迴路的邊緣實現安全性。並為產品設計團隊解決實施複雜性,例如安全設計、安全標準認證和漏洞分析,因此得以大幅降低風險,進而縮短設計階段。此解決方案也在通用平台上提供易於使用的安全API,可在單一FPGA上實現高保證安全性和更高級別應用的共存。Sypher-Ultra產品允許安全使用賽靈思Zynq UltraScale+ MPSoC(ZUS+)系列來隔離敏感的加密操作,並防止對敏感IP的未授權存取,敏感IP則透過邊緣的硬體安全性為互聯工廠提供路徑。

(本文作者為亞德諾工業解決方案安全系統經理)