具備連線能力與重要資訊處理功能的智慧型裝置,數量正快速增長至數十億,包括行動終端設備、穿戴式裝置及所有類型的感測器、智慧節點和平台。這數十億個智慧型裝置都具備至少一個連線功能介面,這些介面有可能會成為攻擊者的切入點,藉此滲透整個系統。智慧家庭就是智慧聯網系統中這一類的例子。

為了防範攻擊,廣受市場肯定且可認證的強大硬體安全解決方案成為這些系統的重要元件,用於傳達及處理重要或機密資訊。本文將檢視聯網智慧家庭裝置的各種安全威脅,並討論應採取哪些必要安全措施,尤其是如何發揮硬體信任錨的價值。本文也會介紹智慧家庭環境相關的特定使用案例,當作實用的參考範例,讓讀者有更清楚的了解。

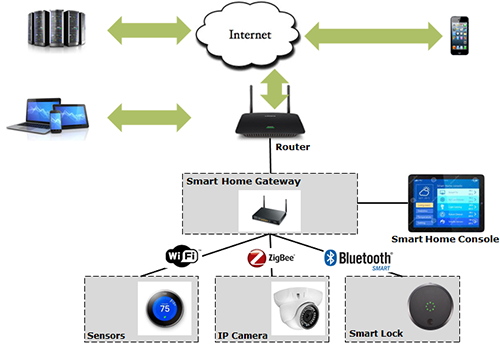

隨著物聯網應用的快速成長,家用網路環境也在近年來產生極大的變化,典型的家用網路環境設置可利用圖1來說明。

|

| 圖1 家用網路環境架構圖 |

整體而言,智慧家用網路環境具備了幾項重要的新特性。首先,今日的家庭中有更多更智慧的聯網裝置(不只電腦和手機),例如,像是自動調溫器等的智慧感應器,需要連上網際網路來進行資料記錄和遠端控制;IP攝影機也需要上網以進行即時監控。

從安全的角度看來,網路中的智慧型裝置急遽增加,提高了這些裝置成為潛在攻擊切入點的可能性。而這些智慧型裝置所需的直接人為操作極少,它們全都具有內建的智慧以收集資料和資訊,並根據編寫的演算法來做決定;在許多情況中,這些裝置也需要具備資料通訊功能,可使用家用閘道或雲端伺服器進行通訊。終端使用者主要是透過外部控制台或智慧型手機來控制或監視這些裝置,因此,在出現安全漏洞時,終端使用者幾乎無法偵測和防範問題,也無法採取修正的動作,因為裝置都是自行運作。

其次,在今天的智慧家庭環境中,無線連線解決方案並不限於Wi-Fi,像是藍牙、ZigBee和Z-Wave等連線解決方案都已經迅速發展,且廣受採用。聯網裝置的數量持續成長,智慧家庭裝置的攻擊面便隨之大幅增加,攻擊事件的發生次數也持續上升。因此,在系統層級建立另一層防護機制有著迫切的需要。

最後,這些智慧型裝置大部分透過各種微控制器運作,而這些微控制器會使用專有的即時作業系統(RTOS)。這種建置方式的安全等級會因廠商而異。此外,這些現場裝置也經常需要進行韌體升級,這就產生了另一個可能性很高的攻擊切入點,因為沒有足夠的防護機制,就能在韌體升級的過程中置入惡意軟體。最近,利用聯網裝置所進行的分散式阻斷服務(DDoS)攻擊就在美國(註1)和德國(註2)發生,這些就是很清楚的例子,顯示出聯網家用裝置韌體防護的重要性。

四大智慧家庭安全威脅

本文將智慧家庭應用的安全威脅分為四大類。

大多數的智慧家庭裝置皆擁有某種形式的裝置識別符,作為獨特的ID或憑證。不過,獨特識別符要是沒有採用加密保護,只要攻擊者得知識別符產生的方式,就能輕易進行複製。一旦獨特的識別符可以未經授權複製,攻擊者就能夠透過複製的裝置立即進入網路,並從網路部署後續的攻擊。舉例來說,重要資訊可能會遭竊取,網路頻寬遭濫用,或是被置入惡意軟體和病毒。另一方面,伺服器的識別身分驗證也同等重要。如果家用裝置連線到惡意的伺服器,重要的使用者資料可能會遭到竊取,或是發生更嚴重的情況,導致整個家用網路都遭受攻擊。

智慧家庭環境中大多數的通訊介面皆採用無線技術,例如藍牙、ZigBee、Wi-Fi等。雖然大部分的無線技術具備了某種形式的安全防護機制,但由於使用案例的限制,這些安全機制仍不夠健全。例如,藍牙通常採用簡單的密碼來進行配對,由於使用了通訊介面,重要而機密的使用者資料遭到竊聽的風險便會增加。使用加密金鑰來對通訊資料進行加密,以保護資料的機密性和完整性,這種做法也很常見,不過,保護加密金鑰免於遭到竊取和擷取也極為重要。

以三年前的一場實際攻擊為例,來自Context Security的專家證明了某些智慧燈泡的安全弱點。這些LED燈泡連接到具有Wi-Fi功能的電路板,而專家們發現,在整個網狀網路(採用6LoWPAN)中各燈泡彼此「交談」時,傳遞的訊息就包含了使用者名稱和密碼。由於底層的預先共用金鑰從未變更,所有白帽駭客取得登入資料的方法,就是建置類似的電路板來模擬其中一顆智慧燈泡,要求加入網路。這些駭客藉此竊取登入認證資料,最終進而控制了網路中的所有燈具。更糟糕的是,白帽駭客表示,網路擁有者並不會發現這樣的攻擊(註3)。

除了遭到竊聽的風險之外,惡意攻擊也有可能破壞/更改重要的資料,因此,在智慧家庭的環境中,資料完整性的防護也是另一個重要的面向。

在攻擊者進入網路之後,一種典型的攻擊就是安裝惡意軟體,讓受到感染的裝置成為下個階段攻擊的起點。一旦聯網的家用裝置遭到入侵和安裝惡意軟體,這些裝置就會成為殭屍網路的一部分,並開始發動DDoS攻擊,因此,許多的智慧家庭裝置(不只限於電腦)就成為DDoS攻擊的潛在來源。這類智慧家庭裝置(例如智慧型攝影機、家用路由器等)的數量遠超過聯網電腦的數量,因此,殭屍網路DDoS攻擊所造成的傷害規模更加嚴重,速度也比過去快得多。

機密性/完整性/真實性 加密金鑰安全核心三要點

上述智慧家庭環境中的安全威脅可以從三個基本安全層面來進行防護:透過敏感資料的加密來保護「機密性」;利用加密訊息鑑別碼功能或數位簽章來保護「完整性」;採用強大的加密驗證機制來保護「真實性」。

這三種安全基石的核心是加密金鑰,可用於進行加密/解密、計算密碼式訊息鑑別碼(CMAC),以及支援強大的加密認證機制。如果攻擊者能夠竊取或複製這些加密金鑰,就無法確保這些安全基石(「機密性」、「完整性」、「真實性」),因為這麼一來,攻擊者就能成功竊聽和/或修改通訊中的資料,並假冒真正的裝置。因此,利用防竄改硬體信任錨來保護這些加密金鑰,可說是至關重要。

安全的識別身分是透過秘密金鑰和採用秘密金鑰的加密程序來建立。對保護智慧家庭系統所需的整個安全措施鏈而言,秘密金鑰是基礎的信任根。硬體式安全解決方案提供比純軟體方案更高等級的信任。

智慧家庭安全由硬體做起

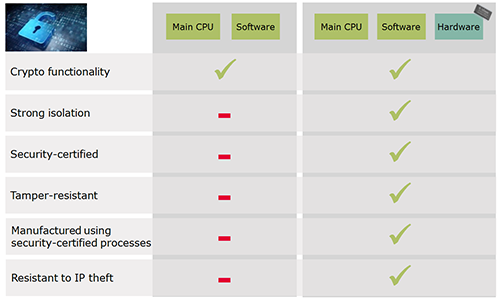

只採用軟體的解決方案往往存在共同的弱點,像是軟體瑕疵或惡意軟體攻擊。讀取和覆寫軟體的動作,通常也相對簡單,讓攻擊者容易取得秘密金鑰。相較之下,採用硬體的安全解決方案可用來儲存登入資料和金鑰,安全等級如同用來存放機密文件的保險箱(表1)。

|

| 表1 純軟體與軟/硬整合的安全防護比較表 |

網路安全並沒有一體適用的解決方案,而真正有效的經常是採用深度防禦方式,將安全對策建置於各種層級中,例如裝置、軟體和應用程式、流程、使用者教育等。

在裝置和硬體的層級,若能採用防竄改硬體信任錨來補足軟體安全方案的不足,可說是一項兩全其美的做法。硬體信任錨可用於安全地儲存加密金鑰,並提供強大的信任機制來輔助軟體的方案。將軟體應用程式與加密金鑰實體分離的做法,在發生惡意軟體感染時,能夠提供具成本效益且高度有效的屏障,防止金鑰與憑證的洩漏。

有鑑於上述討論的智慧家庭安全威脅(假冒的裝置識別、竊聽、資料竄改、惡意軟體攻擊),硬體信任錨應可分別滿足四種使用案例的需求,下文將詳細敘述四種案例的應用模式。

認證是針對網路中的使用者、電腦、裝置和機器來進行識別,並限制存取,僅允許獲得授權的人員和未受到操縱的裝置登入網路。硬體式安全機制能為裝置的認證資料(加密金鑰或密碼)提供安全的存放之處,進而協助認證的進行。

在典型的嵌入式系統架構中,裝置和系統會橫跨異質網路進行連線,這些網路採用多種不同的標準和專用通訊協定。為了防範通訊遭到竊聽和訊息偽造等事件發生,必須在這些系統之間建立保護機制。

嵌入式裝置經常儲存敏感的使用者資料,進行資料加密或簽章就能保護這些資料的完整性和機密性。難題在於如何安全地儲存加密金鑰。如果攻擊者找到方法讀取金鑰就能輕易地將資料解密。

嵌入式系統中的軟體和韌體經常需要定期更新。不過,要同時保護軟體本身和所要更新的系統,可能具有相當大的挑戰性。只透過軟體保護的更新作業具有相當的風險,因為攻擊者可以讀取、分析和修改軟體,藉此滲透更新作業或系統。不過,藉由結合安全的硬體,軟體可以變得更令人信任。

隨著物聯網與智慧家庭技術的出現,越來越多的裝置開始能連線上網。由於這些智慧型裝置能夠執行應用程式的原始程式碼,而且大多未透過安全連線來連接網際網路,因此讓攻擊有機可趁。這些裝置有可能成為惡意駭客侵入系統的切入點,來竊取和竄改機密資訊(例如密碼),甚至置入惡意軟體。在大多數案例中,使用者並不知道自己所購買的產品出現了漏洞和可能的安全風險(範例請參考DDoS攻擊),因此,裝置製造商必須在開始設計產品時就加入安全措施。

本文強調四種主要的攻擊情境(假冒的裝置、竊聽、資料竄改、惡意軟體攻擊),以及如何透過使用硬體信任錨,更有效地分別滿足四種使用案例的需求(認證、安全的通訊、安全的資料儲存與完整性、安全的韌體更新)。

除了作業系統或軟體中的其他安全措施之外,硬體信任錨也為系統提供了安全基礎。透過使用此等特殊裝置,嵌入式裝置的製造商可以更輕鬆地建立安全的基礎,同時仍維持健全的系統安全性。

(本文作者皆任職於英飛凌)